Alicia le manda a Bernardo una caja con un candado abierto. Bernardo mete su mensaje en la caja, cierra el candado y se lo devuelve a Alicia. Nadie puede abrir la caja, nadie puede leer el mensaje. Excepto Alicia, claro, que tiene la llave del candado. En este ejemplo la caja sería la clave pública y la llave de Alicia sería la clave privada (la criptografía que usa dos claves se llama asimétrica, en contraste con la que usa solo una, que se llama simétrica). Para descifrar un mensaje es necesario conocer ambas. Este es uno de los métodos más comunes en la criptografía convencional que apuntala hoy en día nuestro mundo digital.

Una de las formas en las que se protegen estas dos claves es mediante la factorización. Multipliquen ustedes el número 3 y el 5. El resultado es 15. Fácil. Hagámoslo ahora al revés: ¿qué dos números hay que multiplicar para obtener 15? También es fácil: 3 y 5. Un cerebro humano del montón, con nociones de aritmética básica, lo resuelve en un plis. Este proceso es la factorización: cualquier número entero puede descomponerse en números primos (los primos son como los átomos de los números).

Pero ahora imagínense que les dan un número enorme, de 400 dígitos. ¿Qué números hay que multiplicar para obtener ese número largo como una longaniza? Eso ya no es tan fácil. “Los recursos necesarios para ese cálculo aumentan exponencialmente con el tamaño de la clave”, explica Vicente Martín, director del Centro de Simulación Computacional de la Universidad Politécnica de Madrid (UPM). Ahora ya no hay cerebro humano que valga. Y es difícil hasta para los ordenadores. Una clave de 1024 bits puede tardar en encontrarse miles de años. Es posible, sí, pero no en tiempos razonables.

El problema de la factorización de números enteros grandes se utiliza para cifrar información, se usa en nuestra vida cotidiana, por ejemplo, para proteger las tarjetas de crédito o las compras por Internet. El sistema RSA, creado en 1977, es el primero y más utilizado basado en la factorización. Otros de los métodos más comunes son los que utilizan curvas elípticas o logaritmos discretos. “Este tipo de criptografía se basa en resolver problemas matemáticos que son muy complejos”, explica Antonio Acín, profesor de investigación Icrea del Instituto de Ciencias Fotónicas de Castelldefels (IFCO). Como los ordenadores cada vez son más potentes, es preciso utilizar cada vez números más largos. En el fondo, se trata de un problema matemático que solo necesita más potencia de computación. Es decir, según avanza la tecnología, la seguridad es cada vez menor.

El ordenador cuántico

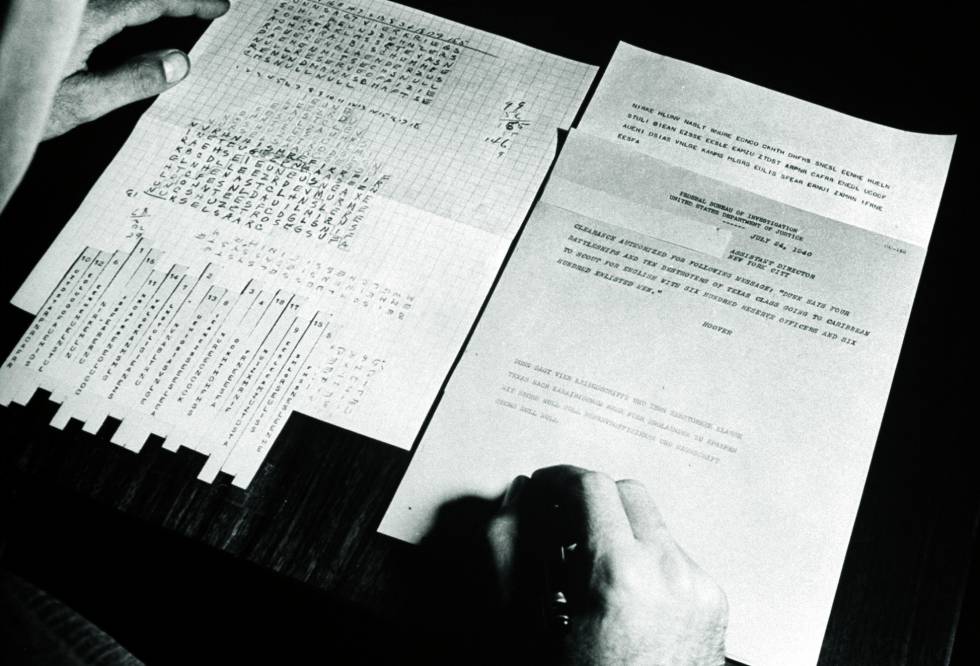

Pero nos encontramos ante un cambio de paradigma en cuanto a computación: el ordenador cuántico, que ya conoce sus primeras versiones (de hasta 128 qubits, donde el qubit es el bit cuántico que no es un 1 o un 0, como el bit clásico, sino que puede ser ambos a la vez). Si un ordenador actual tardaría en factorizar un número largo el tiempo de vida del universo desde el Big Bang hasta ahora, un ordenador cuántico lo suficientemente avanzado, muchísimo más potente, podría hacerlo en un tiempo razonable, de modo que la seguridad de nuestras tarjetas bancarias, nuestros DNI electrónicos o nuestros bitcoins estarían en un brete. Romper los sistemas de cifrado puede poner el mundo patas arriba. Un ejemplo histórico es el del matemático Alan Turing, pionero de la informática, que consiguió romper el código de la máquina Enigma que los nazis utilizaban para encriptar sus comunicaciones. Se calcula que ahorró dos años de guerra y salvó decenas de miles de vidas.

Es cierto que los ordenadores cuánticos todavía están en las primeras etapas de su desarrollo. “Pero hay datos que conviene mantener secretos durante largo tiempo. Por ejemplo, los historiales sanitarios: si el ordenador cuántico se desarrolla completamente en 20 años, entonces dejarían de ser seguros”, dice Martín. “Hay que empezar a trabajar ahora para tener tiempo de reacción: la tecnología no se cambia de la noche a la mañana”. En efecto, los sistemas de cifrado están fuertemente imbricados en buena parte de la tecnología que utilizamos, de modo que cambiarlos puede llevar mucho tiempo e inversión. “Dada la velocidad con la que la computación cuántica está evolucionando, es posible que el mundo no tenga mucho tiempo para enfrentarse a esta nueva amenaza de seguridad”, escribe Martín Giles en el MIT Technology Review.

No es raro que, con el paso del tiempo y la mejora de la capacidad de computación de las máquinas, los métodos de cifrado vayan quedando obsoletos. Por ejemplo, el algoritmo de cifrado DES fue creado en 1974. “Entonces los expertos calcularon que la construcción de una máquina para romper el DES costaría 20 millones de dólares (…). Hoy puedes hacerlo desde tu portátil”, escribe el criptógrafo Bruce Schneier en su libro Haz click aquí para matarlos a todos (Temas de hoy, 2019). Una de las razones es que utiliza una clave corta, de 56 bits. Un ataque por fuerza bruta (es decir, poniendo a un ordenador a probar todas las claves posibles) consigue romperlo en poco tiempo. “Claves que hace no tanto tiempo eran seguras, ahora ya no lo son”, señala Martín.

Aquí es donde entra la criptografía cuántica. Funciona de tal manera que para reventarla no se trata de resolver un problema matemático correoso, sino de violar las mismísimas leyes de la física. La seguridad es altísima. ¿Cómo funciona?

La criptografía cuántica

Ahora Alicia le manda a Bernardo un mensaje cifrado en una partícula cuántica: por ejemplo, un fotón a través de un cable de fibra óptica. Como es sabido, debido a las leyes de la mecánica cuántica, cuando un observador observa un sistema cuántico lo modifica (es el célebre principio de oncertidumbre de Heisenberg). De modo que si Bernardo recibiese el mensaje modificado, tendría la evidencia de que alguien ha estado espiando sus comunicaciones. Ningún hacker puede manipular un qubit sin modificarlo, los qubits no se pueden copiar y el atacante quedaría en evidencia.

Este modo de transmitir información es, muy grosso modo, la criptografía cuántica. “La criptografía cuántica es robusta contra un ordenador cuántico”, explica Acín. Una diferencia fundamental entre la criptografía convencional y la cuántica es que, si bien la primera se basaba en resolver problemas complejos, la segunda “se basa en las propiedades físicas de la materia, con lo cual no depende de la potencia de los ordenadores para descifrarla. De hecho, para romper la seguridad de estas comunicaciones habría que romper las leyes de la física”, señala Acín. Y las leyes de la física se suponen irrompibles.

La Distribución Cuántica de Claves (QKD) es el método cuántico más desarrollado para la transmisión de información segura y el primero comercializable (empresas como Quantum Xchange ya lo ponen a la venta para quien esté interesado en dotar de máxima seguridad a sus comunicaciones). Aquí la información se transmite por las redes usando bits clásicos, pero cifrados con claves que se han transmitido usando qubits, en una especie de híbrido entre tecnologías clásicas y cuánticas. “Ya podemos hacer converger las redes clásicas y cuánticas en la infraestructura de fibra óptica existente”, explica Martín.

Pero eso no es todo, todavía existe otro tipo de criptografía en desarrollo, la poscuántica. “Este tipo de criptografía vuelve a utilizar la resolución de problemas complejos, esta vez difíciles hasta para un ordenador cuántico”, señala Acín. Es el caso de la criptografía reticular y otros modelos. El Instituto Nacional de Estándares y Tecnología de Estados Unidos lanzó en 2016 el reto de desarrollar estándares criptográficos resistentes a la computación cuántica. En 2022 conoceremos los resultados, aunque sabemos que la mayoría de los finalistas utiliza el enfoque reticular: se trata de un problema matemático lo suficientemente difícil, pero que también podría ser compatible en términos de tiempo y recursos con la tecnología real.

¿Qué nos depara el mañana? ¿Debemos esperar un entorno con más ciberinseguridades? “El nivel de sofisticación de las amenazas va en aumento porque la concienciación de las personas, afortunadamente, también crece”, explica Hernández. Y continúa con un dato paradójico: “Pero eso no quiere decir que las amenazas más lucrativas sean muy complejas. El malware con mayor incidencia en España es Conficker, que se desarrolló en 2007 y a los seis meses se había solucionado. Eso significa que todavía hay muchos sistemas en este país que no se actualizan desde entonces”.

Camino de la Internet cuántica

Aunque la comunicación cuántica todavía está en fase de desarrollo, hay fuertes apuestas por ella. Por ejemplo, OpenQKD, el embrión de la EuroQCI (Quantum Comunication Infraestructure), una red cuántica europea, es decir, una infraestructura física a través de la cual realizar comunicaciones cuánticas entre diferentes lugares. Se empieza a generar en lugares como París, Atenas, Berlín o Madrid, donde será una de las más grandes del mundo cuando esté instalada (como tantas otras cosas, ha sido frenada por la pandemia). En estas infraestructuras se trabaja en desarrollar la comunicación y criptografía cuántica en todos sus aspectos. Además, el proyecto europeo Civiq, en el que participan el IFCO y la UPM, entre otros organismos (como Telefónica), trabaja en desarrollar servicios y aplicaciones basados en la tecnología y la criptografía cuántica.

China consiguió el pasado mes de junio enviar información de esta manera desde un satélite a dos puntos en la superficie de la Tierra separados 1.200 kilómetros. El año pasado, varios países de la Unión Europea acordaron trabajar en desplegar una red de comunicación cuántica en Europa durante los próximos diez años (la citada EuroQCI), que incluirá redes terrestres nacionales y satélites de comunicación para largas distancias (la comunicación cuántica a través de satélite es más sencilla que a través de las redes terrestres de fibra óptica: los fotones encuentran menos obstáculos al viajar por el aire que por un medio material).

Este avance “ayudará a Europa a proteger su infraestructura crítica y sus sistemas de cifrado contra las amenazas cibernéticas”, según informa la UE, incluyendo las redes de energía inteligente, el control del tráfico aéreo, los bancos o las instalaciones sanitarias. También permitirá que los centros de datos almacenen e intercambien información de forma segura y preservará la privacidad a largo plazo de los datos tanto de los ciudadanos como de las instituciones. “El plan es que esta infraestructura sea la columna vertebral de la futura Internet cuántica”, afirma la UE.