- Los investigadores de la Universidad de Rice han creado circuitos personalizados que hacen que los dispositivos de Internet de las cosas (IoT) sean hasta 14,000 veces más seguros.

- El hardware hace que todo esto sea posible. Los circuitos energéticamente eficientes gestionan la potencia en el procesamiento de chips, lo que lleva a una mayor seguridad.

- El documento que describe los hallazgos se publicará más adelante este año en Conferencia internacional de circuitos de estado sólido 2020 IEEE.

Sin que lo sepas, los hackers pueden pasar el rato fuera de tu casa, todo gracias a lo que se conoce como un ataque de canal lateral.

Estos ataques detectan parte de la radiación invisible que proviene de sus dispositivos de Internet de las cosas (IoT), como su asistente de voz Alexa, TV inteligente o incluso el sistema de seguridad de su hogar, simplemente detectando la radiación del campo electromagnético. Es mucho más fácil que recurrir a tácticas ilegales como el criptoanálisis con manguera de goma, que básicamente consiste en torturar a las víctimas por una contraseña, y lleva menos tiempo que los ataques de fuerza bruta, que analizan todas las claves de cifrado posibles que podrían haberse utilizado.

“Una vez que han encontrado un agujero, hay tantas cosas [hackers] puede hacerlo “, dijo Kaiyuan Yang, profesor asistente de ingeniería eléctrica e informática en la Universidad de Rice, en una declaración preparada.” Y no necesitan entrar en un sistema informático o un teléfono celular. Por ejemplo, un termostato conectado a la red puede convertirse en un punto de acceso a un hogar, una empresa, un hospital o una ciudad “.

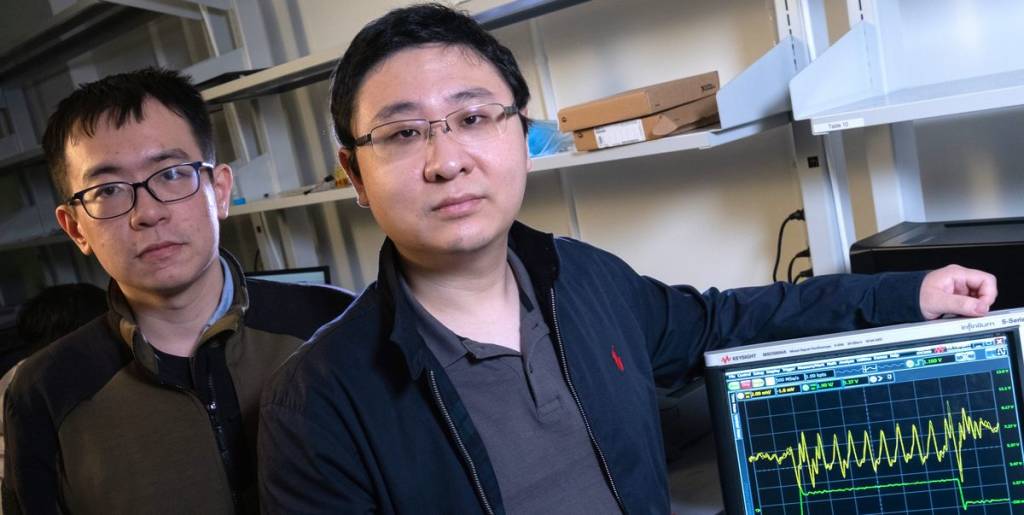

Afortunadamente, los científicos están ideando nuevas formas de ayudarlo a armarse contra estos malos actores. Yang y Yan He, de la Universidad de Rice, han desarrollado una solución de hardware que se centra en los circuitos de administración de energía que se encuentran en la mayoría de los chips de procesamiento central en dispositivos IoT.

Su esfuerzo se basa en un avance previo hace exactamente un año, en el que el laboratorio de Rice generó claves de seguridad emparejadas basadas en defectos similares a las huellas digitales que son inherentes a los chips de la computadora. Cada uno tiene sus propios defectos particulares. Solo que esta vez, están tratando de evitar ataques de canal lateral en IoT y dispositivos móviles, no creando claves de seguridad.

Aquí está el truco: su nuevo método hace que los dispositivos IoT 14,000 veces más seguro.

Ataques de canal lateral

Según el Instituto Nacional de Estándares y Tecnología (NIST), se habilita un ataque de canal lateral a través de la “fuga de información de un criptosistema físico”, que es básicamente un conjunto de algoritmos criptográficos que implementan un servicio de seguridad, típicamente cifrado. En otras palabras, la información de alguna manera se filtra de la propia infraestructura de seguridad.

“Las características que podrían explotarse en un ataque de canal lateral incluyen el tiempo, el consumo de energía y las emisiones electromagnéticas y acústicas”, señala el NIST.

En la práctica, puede parecerse a la camioneta que mencionamos anteriormente, sentada sin hacer nada mientras monitorea la radiación del campo electromagnético emitida por la pantalla de una computadora para ver la información antes de que esté encriptada. Esto también se conoce como un Estándar de Emanación de Pulso Electromagnético Transitorio (TEMPEST). En otros casos, los piratas informáticos pueden espiar el consumo de energía de su dispositivo IoT para robar una clave de cifrado o utilizar un ataque acústico que puede grabar el sonido de las pulsaciones de teclas de un usuario para robar su contraseña.

“En ataques de energía y electromagnéticos de canal lateral, los atacantes pueden descubrir una clave secreta cuando su dispositivo está funcionando sin abrir el dispositivo”, dijo Yang. “Una vez que tienen su clave, pueden descifrar todo, sin importar cuán bueno sea su software de seguridad”.

Este tipo de ataques funcionan porque las pantallas, como las de su Show de Alexa o tal vez ese nuevo televisor Roku, emiten radiación EMF que se puede detectar desde tan solo unos cientos de metros. Incluso se especula ampliamente que las agencias de inteligencia de todo el mundo usan este tipo de ataques en investigaciones donde deben espiar a criminales o periodistas.

Claro, una jaula de Faraday, un recinto que bloquea todos los campos electromagnéticos, puede ayudar, pero eso hace que todo el objetivo de los dispositivos IoT para el hogar conectado sea discutible. Entra Yang y Él es la solución.

Circuitos de encriptación

Los científicos descubrieron que podían usar reguladores de energía para ofuscar información que de otra manera se filtraría a través del consumo de energía de los circuitos de encriptación, que los malos actores podrían detectar en uno de esos ataques de furgonetas. Cada uno de los dispositivos IoT tiene su propio chip informático integrado, y Yang y Él quieren alterar los circuitos de alimentación en ellos.

“Al reemplazar los circuitos de administración de energía existentes con nuestra unidad, no solo brindamos una manera mucho mejor para defenderse de amenazas poderosas, sino que también brindamos una solución mucho más eficiente en términos de energía”, dijo Yang. Los nuevos circuitos no deben ocupar más espacio en un chip que las unidades de administración de energía actuales.

Con cada iteración continua de este diseño, Yang dijo que espera que Rice se acerque más a trabajar con los fabricantes para implementar los circuitos en sus procesos de fabricación. Especialmente porque, como dijo Yang, los ataques de canal lateral se están volviendo omnipresentes, ya que incluso los videos de YouTube pueden mostrarle cómo llevarlos a cabo.

“Esta es una amenaza real, y estamos en una lucha para que sea mucho más difícil y costoso para los atacantes tener éxito”, dijo.

Source link