El cifrado en el espacio puede ser complicado. Incluso si haces todo bien, un rayo cósmico podría aparecer y voltearse un poco, saboteando todo el protocolo seguro. Entonces, si no puede endurecer la radiación de la computadora, ¿qué puede hacer? Los investigadores de la Agencia Espacial Europea están probando soluciones en este momento en un experimento a bordo de la EEI.

Los pedacitos de radiación cósmica pueden sonar como una ocurrencia rara, y de alguna manera lo son. Pero los satélites y las naves espaciales están ahí por mucho tiempo y solo se necesita uno de esos incidentes para potencialmente hundir una misión completa. ¿Qué puede hacer si está bloqueado su propio satélite? En ese punto, es bastante basura espacial. Solo espera a que se queme.

Las misiones más grandes y costosas, como los satélites GPS y las naves interplanetarias, usan computadoras especiales endurecidas que están cuidadosamente protegidas contra los rayos cósmicos y otras cosas que chocan en la noche interminable. Pero estas soluciones a medida son caras y a menudo voluminosas y pesadas; Si está tratando de minimizar los costos y el espacio para lanzar una constelación o un proyecto estudiantil, el fortalecimiento no siempre es una opción.

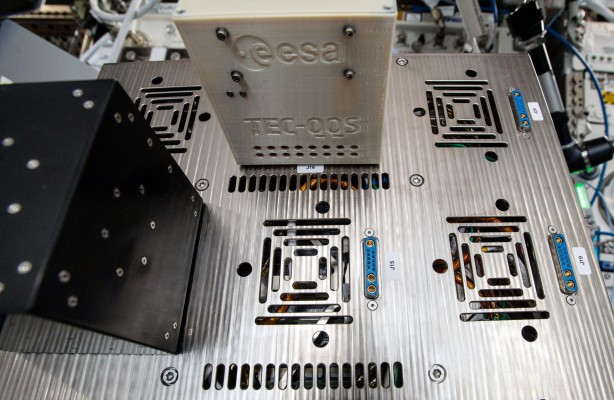

“Estamos probando dos enfoques relacionados con el problema de encriptación para sistemas no reforzados con rad”, explicó Lukas Armborst de la ESA en un comunicado de prensa. Para mantener los costos bajos y el hardware reconocible, el equipo está utilizando una placa Raspberry Pi Zero, una de las computadoras completas más simples y de menor costo que puede comprar en estos días. En su mayoría no ha sido modificado, solo está cubierto para cumplir con los requisitos de seguridad de la EEI.

Es el corazón del Cryptography International Commercial Experutions Cube, o Cryptographic ICE Cube, o CryptIC. La primera opción que buscan es una de software relativamente tradicional: claves de copia de seguridad codificadas. Si se voltea un bit y la clave de cifrado actual ya no es válida, pueden cambiar a una de ellas.

“Esto debe hacerse de manera segura y confiable, para restaurar el enlace seguro muy rápidamente”, dijo Armborst. Se basa en “una clave de base secundaria secundaria, que está conectada al hardware para que no se vea comprometida. Sin embargo, esta solución de hardware solo se puede hacer para un número limitado de claves, lo que reduce la flexibilidad “.

Si espera una falla por año y una misión de cinco años, podría poner 20 llaves y terminar con eso. Pero para misiones más largas o exposiciones más altas, es posible que desee algo más robusto. Esa es la otra opción, un “enfoque experimental de reconfiguración de hardware”.

“Varios núcleos de microprocesador están dentro de CryptIC como arreglos de puerta personalizables y programables en campo, en lugar de chips de computadora fijos”, explicó Armborst. “Estos núcleos son copias redundantes de la misma funcionalidad. En consecuencia, si un núcleo falla, otro puede intervenir, mientras que el núcleo defectuoso vuelve a cargar su configuración, reparándose así mismo “.

En otras palabras, el software de cifrado se ejecutaría en paralelo consigo mismo y una parte estaría lista para hacerse cargo y servir como plantilla para reparaciones en caso de que otro núcleo fallara debido a la interferencia de radiación.

Un dosímetro de radiación desarrollado por el CERN también vuela dentro del gabinete, midiendo la exposición que tiene el dispositivo durante el próximo año de funcionamiento. Y dentro hay un conjunto de unidades de memoria flash para ver cuál es la más confiable en condiciones orbitales. Al igual que muchos experimentos en la EEI, este tiene muchos propósitos. Las pruebas de cifrado comenzarán en breve y sabremos cómo les fue a los dos métodos el próximo verano.