El software como servicio (SaaS) se ha convertido en una fuerza pan-industrial según casi todas las estimaciones. SaaS ha estado desafiando muchas de las tendencias de desaceleración de las empresas, mientras que los datos de Gartner indica que SaaS constituyó la parte del león ($ 123 mil millones) del gasto de los usuarios finales de la nube ($ 332 mil millones) el año pasado.

Pero la omnipresencia de SaaS y la facilidad de acceso introducida por el movimiento más amplio de la nube ha creado una bestia que se conoce como expansión de SaaS, con algunas empresas accediendo a hasta 200 aplicaciones a través del navegador. Tales estadísticas son un buen augurio para cualquier empresa emergente de SaaS, pero para las empresas que usan el software, plantea una serie de preguntas de seguridad importantes: ¿cómo se mantienen al tanto de las cosas y se aseguran de que sus empleados adopten una higiene de seguridad sólida? ?

Esto es algo que con sede en Londres Empuje la seguridad se propone resolver, con una plataforma que permite a los empleados usar cualquier aplicación SaaS que necesiten para sus trabajos, sin comprometer los principios básicos de seguridad.

“Nos guste o no, las aplicaciones SaaS ahora forman parte de la infraestructura de una empresa, pero muchos ni siquiera saben qué existe y qué no, y está creciendo continuamente”, dijo a TechCrunch el cofundador y director ejecutivo de Push Security, Adam Bateman.

La compañía se lanza oficialmente de manera sigilosa hoy con $ 4 millones en fondos iniciales liderados por Decibel, con la participación de ángeles notables, incluido el cofundador de Duo Security, Jon Oberheide.

Cómo funciona

La configuración inicial implica conectar Push Security a Office 365 o Google Workspace, que importa los perfiles de los empleados de la empresa y revisa su estado de seguridad.

“Este es nuestro punto de partida porque la plataforma sabe con quién necesita iniciar conversaciones”, dijo Bateman.

Luego, Push solicita a los empleados que instalen una extensión del navegador, que sirve para identificar el alcance de la expansión de SaaS de una empresa, y cualquier problema de seguridad relacionado.

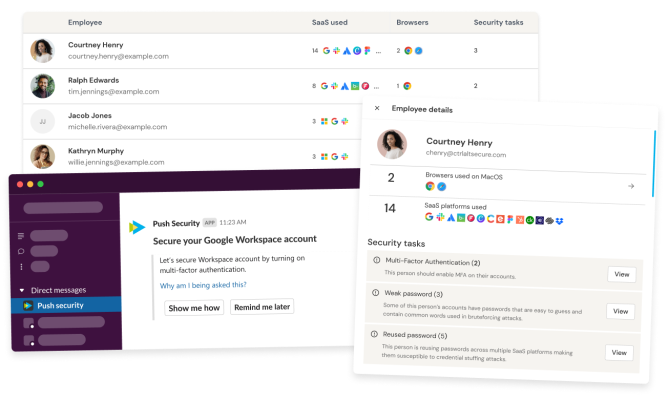

Los gerentes o el personal de TI pueden ver todo el SaaS de la empresa en un tablero, junto con la cantidad de usuarios. Estos datos también se presentan en paneles de empleados individuales, que muestran exactamente quién está usando qué SaaS y los navegadores que están usando para acceder a él, al tiempo que resalta las instancias en las que están usando la misma contraseña en múltiples servicios.

Push Security: panel de SaaS para empleados

Push puede identificar todas las aplicaciones SaaS y los problemas de seguridad asociados, como inicios de sesión de nombre de usuario y contraseña débiles o repetidos, así como integraciones, extensiones y bots de terceros que los trabajadores hayan habilitado en esas aplicaciones.

Al usar indicaciones al estilo de un chatbot que se pueden integrar en herramientas de comunicación como Slack, Push puede guiar a los usuarios a través de importantes procedimientos de seguridad, como configurar la autenticación de dos factores (2FA), o pedirles que mejoren sus contraseñas o activen configuraciones de seguridad específicas dentro de un aplicación

Presionar aviso de seguridad

TI en la sombra

El principal problema subyacente que Push busca solucionar es lo que se conoce como “TI en la sombra”, que es cuando los empleados usan software y sistemas sin la aprobación explícita de TI; es una práctica que se ha vuelto mucho más fácil en el mundo de SaaS.

De hecho, se ha vuelto mucho más difícil para los equipos de TI y seguridad examinar y analizar cada aplicación que un empleado quiere usar para hacer su trabajo, dado que pueden suscribirse a casi cualquier pieza de software. Y por lo general tiene buenas intenciones, por ejemplo, un trabajador puede querer probar una aplicación SaaS como un precursor para convencer a los poderes fácticos de que vale la pena invertir en ella. Pero cuando lo hacen por su propia voluntad, a menudo significa débil contraseñas y la falta de activación de cualquier forma de control de seguridad como 2FA.

En la práctica, esto podría significar que los equipos de marketing que prueban herramientas de administración de redes sociales de terceros podrían poner en peligro inadvertidamente las cuentas de Twitter y Facebook de la empresa, o que los administradores podrían incursionar en el software de administración de dispositivos móviles (MDM) y crear una incursión fácil para que los piratas informáticos la implementen. malware a los dispositivos móviles en toda la fuerza laboral.

Si bien es cierto que las empresas pueden ayudar de alguna manera a prevenir esto al hacer cumplir estrictas políticas y supervisión de TI, nunca es completamente infalible, y tampoco siempre es completamente productivo.

“Frustra a los empleados que quieren usar sus herramientas y funciones preferidas”, dijo Bateman. “Y además, si sus competidores permiten más SaaS en sus empresas, sus empleados pueden trabajar más rápido y sacar productos y funciones más rápido que los suyos. Básicamente, estás impidiendo que tus empleados sean tan productivos como podrían ser”.

Si bien existen otras herramientas de descubrimiento de TI en la sombra en el mercado, generalmente se trata de brindar a los equipos de TI y seguridad los datos para restringir el uso de SaaS. Push está diseñado para admitir el uso de SaaS y hacerlo más seguro.

“Para nosotros, la clave es que, al trabajar directamente con los empleados, podemos generar confianza mutua con el tiempo y permitirles que sigan adoptando libremente las herramientas que desean sin hacer sonar las alarmas de su equipo de seguridad”, dijo Bateman. “El equipo de seguridad sabrá que los empleados inician sesión de forma segura y son responsables con su uso de SaaS, y ya no tendrán que ser un bloqueador o un ejecutor. Ganar-ganar.”

La historia hasta ahora

Los tres cofundadores provienen de otra empresa de seguridad llamada MWR Infosecurity, que F-Secure adquirió en un acuerdo de 106 millones de dólares hace cuatro años. Unos 18 meses después, el trío partió para lanzar Push Security sin una idea específica en mente: el plan era simplemente descubrir qué problema iban a abordar después de realizar una investigación de mercado. Y en marzo del año pasado, lanzaron un MVP e invitaron a las personas a una vista previa de acceso anticipado.

“Esto fue simplemente para permitirnos tener conversaciones más significativas, concentrarnos en el problema exacto que íbamos a resolver y probar nuestros mensajes de mercado para comprender qué resonaría y atraería a las personas a la aplicación”, dijo Bateman.

En agosto pasado, se dispusieron a tratar de recaudar capital y cerraron una ronda inicial de financiación de $ 4 millones, aunque eligieron anunciar eso solo hoy, junto con el lanzamiento completo de la plataforma.

El espíritu subyacente, conseguir la ayuda de los empleados para proteger la infraestructura de una empresa, es compartido por otras empresas. Kólidopor ejemplo, recientemente recaudó $ 17 millones para brindar un enfoque más centrado en el usuario para la seguridad del dispositivo, como avisar a los usuarios si su computadora portátil se está quedando sin espacio en el disco o si los archivos de exportación de datos del cliente están intactos en la carpeta de descargas. Y la idea general con Push es la misma: seguridad por cooperación, en lugar de dictado.

“Somos firmes defensores de que los equipos de seguridad ‘obligando y bloqueando’ a los empleados es cosa del pasado”, dijo Bateman. “Hoy en día, la seguridad se trata de permitir que la empresa y sus empleados se muevan de manera rápida, segura y protegida”.

Los fundadores están bien acostumbrados a brindar soporte y servicios de seguridad a algunas de las empresas más grandes del mundo en sus roles anteriores, pero con Push se trata de brindar el tipo de seguridad centrada en el usuario que las empresas más grandes ya están implementando internamente para las empresas más pequeñas. Si bien no tenía la libertad de divulgar los primeros nombres de los clientes, sí dijo que estaba trabajando con empresas de fintech, seguridad, seguros, farmacéutica, minorista, entre otras.

“Pasamos nuestras vidas protegiendo a grandes empresas, así que queríamos centrarnos en llevar la seguridad al máximo. [other] 99%”, dijo Bateman. “Construimos esto para que sea accesible para las pymes y las empresas con menos de 2000 empleados. Pero también estamos captando el interés de empresas más grandes. Lo bueno para nosotros es que tenemos empresas con 16 000 empleados y otras con solo 10 a 12 empleados, lo que significa que somos accesibles para todos los que intentan resolver estos problemas”.

Source link