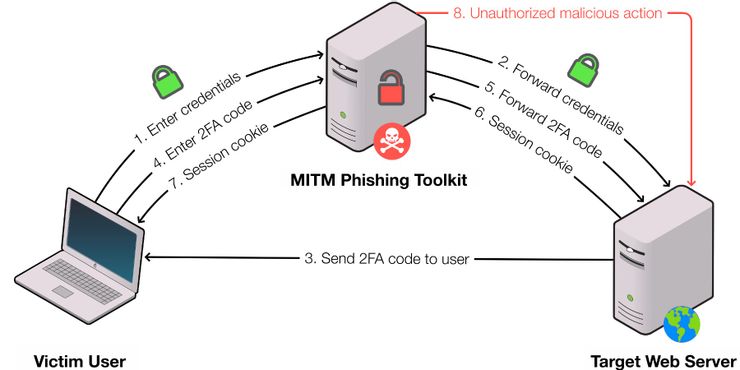

Un nuevo estudio dice que los 2FA no son seguros y están siendo pirateados sin la intervención del usuario. El ataque se conoce como “Man-in-the-Middle”.

Autenticación de dos factores se considera el método de seguridad más eficaz, pero un nuevo estudio dice que puede no ser tan seguro como parece. Ataques ciberneticos vienen en muchas formas diferentes que evolucionan a medida que avanzan las medidas de lucha contra la ciberseguridad. En el pasado, los piratas informáticos solían confiar en que la acción de la víctima obtenía acceso haciendo clic en un enlace, completando un formulario o participando de alguna manera. Pero los nuevos ataques, los ataques de “clic cero” y de “intermediario” no requieren ninguna acción por parte del usuario.

Los ataques 2FA de autenticación de dos factores no son nuevos, pero la forma en que se realizan sí lo es. Los nuevos ataques se están volviendo extremadamente sofisticados, efectivos y peligrosos. El reconocimiento facial, las cuentas sin contraseña, la biometría y las claves rotativas están intentando reemplazar 2FA, y uno de los mayores problemas con los sistemas de dos factores es que muchos usuarios ni siquiera se molestan en configurarlos.

Investigadores de la firma de ciberseguridad Palo Alto Networks y Stony Brook University han desarrollado un clasificador de aprendizaje automático que supera los nuevos ataques de intermediarios. Explican que los piratas informáticos están utilizando este método para robar datos mientras “reflejan” un sitio en línea que intercambia cookies con la víctima. Llegaron a la conclusión de que su herramienta de seguridad tiene una precisión del 99,9%. Sorprendentemente, han capturado datos en 1,220 sitios web de phishing de intermediarios.

Las focas cazan para el intermediario

Los investigadores descubrieron que los kits de herramientas de phishing de MITM han logrado escapar de las listas de bloqueo de phishing. Solo el 43,7% de los dominios y el 18,9% de las direcciones IP que descubrieron están en listas de bloqueo. El equipo mostró cómo los usuarios promedio, que no son expertos, son vulnerables a estos ataques. El hackeo puede durar meses sin que el usuario se dé cuenta porque ocurre mientras el usuario navega a sitios web habituales.

El programa de detección que desarrolló el equipo puede ser más astuto que los mecanismos de camuflaje que los piratas informáticos están utilizando en estos nuevos métodos. Su herramienta también se puede utilizar para detener los ataques a medida que ocurren. “Los kits de herramientas de phishing MITM son lo último en ataques de phishing en la actualidad”, Dice el equipo.

La tendencia de “no se requiere acción para ser pirateado” continúa creciendo con nuevos métodos. Los ataques MITM pueden eludir las defensas de JavaScript y no buscan contraseñas sino cookies de autenticación. El equipo llama a su herramienta de ataque contra la ciberseguridad PHOCA, Latin for Seal. “Se sabe que las focas cazan presas ocultas utilizando vibraciones generadas por su respiración.”, Dice el equipo que domina los ataques MITM.

Fuente: captura de phish transparente