- Investigadores de la Universidad Nacional de Singapur han ideado una forma de abrir cerraduras en función de los sonidos que hacen al girar dentro de las cerraduras.

- Este ataque se llama “SpiKey” e implica copiar los sonidos de una tecla a través de un teléfono inteligente mientras una víctima abre una puerta.

- Para mantenerse seguro, escanee su entorno en busca de dispositivos de grabación sigilosos que estén al acecho.

Cuando alguien está mirando por encima de su hombro, es una segunda naturaleza cubrir su teclado antes de escribir una contraseña en su computadora, o incluso desbloquear su teléfono si todavía usa una contraseña. Pero hay otro lugar donde debes tener cuidado: la puerta de entrada. Los piratas informáticos podrían estar grabando los sonidos que hacen sus llaves mientras abren las puertas, en un ataque de forzar cerraduras claramente del siglo XXI.

A principios de este año, científicos informáticos de la Universidad Nacional de Singapur describieron la vulnerabilidad en un artículo publicado en la revista. Actas del 21º Taller Internacional sobre Sistemas y Aplicaciones de Computación Móvil.

📲 No dejes que la tecnología te engañe. Domina tu mundo digital con los mejores explicadores de su clase y acceso ilimitado a Pop Mech, comenzando ahora.

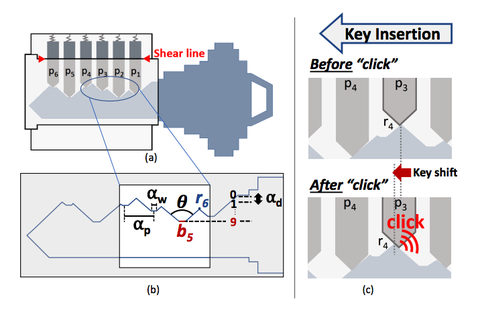

Los investigadores describen un ataque sigiloso, llamado SpiKey, que involucra solo un mínimo de ingeniería social: simplemente párese lo suficientemente cerca de una persona que desliza su llave en la cerradura y use un teléfono inteligente para grabar los sonidos metálicos de clic cuando la llave gira hacia adentro. A partir de ahí, la tecnología de procesamiento de señales (que convierte las señales analógicas en señales digitales) convierte los sonidos para que coincidan con los bits, o crestas de corte profundo, en la clave. Con esa información, todo lo que debe hacer un pirata informático es crear un modelo impreso en 3D.

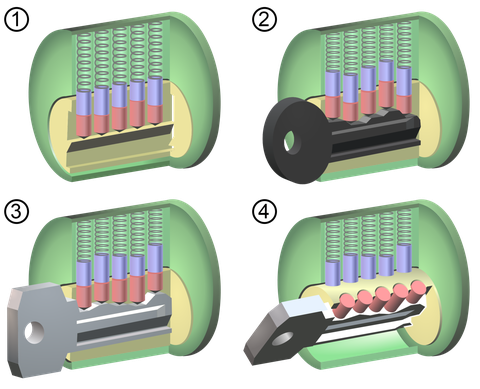

Específicamente, el equipo de investigación está interesado en las cerraduras de pines, que utilizan una serie de pines que sobresalen para evitar que el enchufe interno gire a menos que un usuario inserte la llave correcta. Esa llave tendrá crestas que, cuando se empujan en el enchufe, levantarán los pasadores a la altura correcta para alinearlos con la línea de corte. Estos son algunos de los candados más comunes que se utilizan hoy en día y, a menudo, se encuentran en puertas, candados de bicicletas e incluso en la mayoría de las máquinas expendedoras. A diferencia de las llaves digitales, son vulnerable a las operaciones de abrir cerraduras.

Aún así, la selección de cerraduras tiene limitaciones significativas, señalan los autores. “Por ejemplo, abrir cerraduras requiere entrenamiento y práctica específicos, y fácilmente levanta sospechas porque requiere que el atacante inserte en la cerradura un par de herramientas especializadas que inevitablemente se notan”, escriben en el papel. “Además, la extracción de cerraduras otorga de forma inherente una sola entrada tras una extracción exitosa y también deja rastros porque la extracción raya la superficie de los pasadores”.

Afortunadamente, los investigadores que trabajan en SpiKey se han adelantado a los delincuentes y han descubierto cómo utilizar la tecnología moderna para burlar el antiguo estilo de abrir cerraduras. Este tipo de investigación es vital porque está destinada a ser preventiva y adelantarse a los malos antes de que descubran nuevos modos de intrusión. Otros ejemplos recientes de esta marca de investigación en ciberseguridad incluyen espiar conversaciones con una bombilla, observar la cantidad de datos que produce una cámara web para ver si hay alguien en casa y usar ondas inaudibles para activar Siri.

Este contenido se importa de {embed-name}. Es posible que pueda encontrar el mismo contenido en otro formato, o puede encontrar más información, en su sitio web.

La tecnología de piratería sería algo como esto: a unos centímetros de distancia, la persona que realiza el ataque graba el audio de la víctima abriendo su puerta. Para estos propósitos, un teléfono inteligente funciona bien, encontraron los investigadores, pero otros equipos de micrófono también podrían ser suficientes si son lo suficientemente fuertes.

Con software propietario, el equipo eliminó el ruido del archivo de audio y calculó la distancia entre cada cresta de la clave, conocida como “profundidad de bitting”. El equipo publicó un video en línea que incluye estos sonidos de clic aislados, junto con una representación visual de las frecuencias del audio a lo largo del tiempo, llamado espectrograma, para mostrar cómo se ve el proceso. Entonces, en teoría, es mejor que su ladrón de la nueva era tenga conocimientos prácticos en software.

A través de este trabajo de prueba de concepto, los investigadores pudieron simular un escenario en el que podrían reducir el grupo de claves candidatas de 330,000 opciones a solo tres, lo que es muy probable si está en el negocio de irrumpir en hogares o almacenamiento. casilleros.

Sin embargo, tienes opciones para estar al tanto de los malos. Puede insertar y girar las llaves lentamente para que el aparato de bloqueo no produzca mucho sonido. O, si realmente quiere hacerlo, puede suavizar los bordes afilados de su tecla para reducir la acústica potencial.

Para cubrir sus bases, también podría considerar invertir en un sistema de seguridad para el hogar, o al menos algún tipo de cámara para exteriores barata. De esa manera, si alguien es husmeando en tus cerraduras, serás el primero en saberlo.

Este contenido es creado y mantenido por un tercero y se importa a esta página para ayudar a los usuarios a proporcionar sus direcciones de correo electrónico. Es posible que pueda encontrar más información sobre este y contenido similar en piano.io

Source link