¿Por qué una de las aplicaciones de Android más populares ejecuta un servidor web oculto en segundo plano?

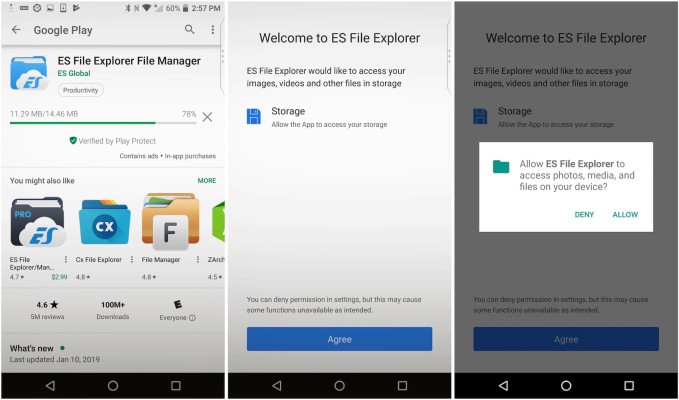

ES File Explorer afirma que tiene más de 500 millones de descargas en su haber desde 2014, lo que la convierte en una de las aplicaciones más utilizadas hasta la fecha. Su simplicidad hace que sea lo que es: un simple explorador de archivos que le permite navegar por el sistema de archivos de su teléfono o tableta Android en busca de archivos, datos, documentos y más.

Pero detrás de las escenas, la aplicación está ejecutando un servidor web reducido en el dispositivo. Al hacerlo, abre todo el dispositivo Android a toda una serie de ataques, incluido el robo de datos.

Baptiste Robert, un investigador de seguridad francés que va por el mango en línea Elliot Alderson, encontró el puerto expuesto la semana pasada, y reveló sus hallazgos en varios tweets el miércoles. Antes de twittear, mostró a TechCrunch cómo se podría usar el puerto expuesto para exfiltrar en silencio los datos del dispositivo.

“Todos los dispositivos conectados en la red local pueden obtener [data] instalado en el dispositivo ", dijo.

Con un sencillo guión que escribió, Robert demostró cómo podía extraer imágenes, videos y nombres de aplicaciones, o incluso agarrar un archivo de la tarjeta de memoria, de otro dispositivo en la misma red. El script incluso permite que un atacante inicie de forma remota una aplicación en el dispositivo de la víctima.

Nos envió su guión para que lo probáramos y verificamos sus hallazgos usando un teléfono Android de repuesto. Robert dijo que las versiones de aplicaciones 4.1.9.5.2 y siguientes tienen el puerto abierto.

"Claramente no es bueno", dijo.

Un script, desarrollado por un investigador de seguridad, para obtener datos en la misma red que un dispositivo Android que ejecuta ES File Explorer. (Imagen: suministrada)

Nos pusimos en contacto con los creadores de ES File Explorer pero no recibimos respuesta antes de la publicación. Si eso cambia, lo actualizaremos.

La advertencia obvia es que las posibilidades de explotación son escasas, dado que este no es un ataque que pueda realizar cualquier persona en Internet. Cualquier posible atacante debe estar en la misma red que la víctima. Típicamente eso significaría la misma red Wi-Fi. Pero eso también significa que cualquier aplicación malintencionada en cualquier dispositivo de la red que sepa cómo explotar la vulnerabilidad podría extraer datos de un dispositivo que ejecuta ES File Explorer y enviarlos a otro servidor, siempre que tenga permisos de red.

De las explicaciones razonables, algunos han sugerido que se usa para transmitir video a otras aplicaciones usando el protocolo HTTP. Otros que históricamente encontrado el mismo puerto expuesto Lo encontré alarmante. La aplicación incluso dice que le permite "administrar archivos en su teléfono desde su computadora … cuando esta función está habilitada".

Pero lo más probable es que no se dé cuenta de que el puerto abierto los deja expuestos desde el momento en que abren la aplicación.