Investigadores de la Universidad de Princeton han creado una aplicación web que le permite a usted (y a ellos) espiar los dispositivos de su hogar inteligente para ver en qué andan.

La herramienta de código abierto, llamada IoT Inspector, está disponible para descargar aquí. (Actualmente es solo Mac OS, con una lista de espera para Windows o Linux).

En un blog sobre el esfuerzo, los investigadores escriben que su objetivo es ofrecer una herramienta simple para que los consumidores analicen el tráfico de red de sus dispositivos conectados a Internet. La idea básica es ayudar a las personas a ver si los dispositivos como los parlantes inteligentes o las aspiradoras robotizadas con wi-fi están compartiendo sus datos con terceros. (O, de hecho, cuánto están haciendo sus artimañas que se quejan).

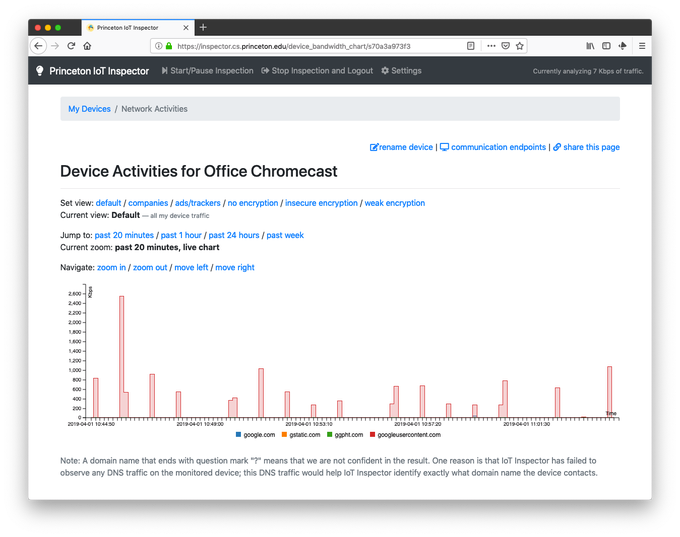

Al probar la herramienta IoT Inspector en su laboratorio, los investigadores dicen que encontraron un dispositivo Chromecast que se contactaba constantemente con los servidores de Google incluso cuando no estaba en uso activo.

También se encontró que una bombilla inteligente Geeni se comunicaba constantemente con la nube: enviar / recibir tráfico a través de una URL (tuyaus.com) operada por una empresa con sede en China con una plataforma que controla dispositivos IoT.

Hay otras formas de rastrear dispositivos como este, como configurar un punto de acceso inalámbrico para detectar el tráfico de IoT mediante un analizador de paquetes como WireShark. Pero el nivel de experiencia técnica requerido hace que sean difíciles para muchos consumidores.

Mientras que los investigadores dicen que su aplicación web no requiere ningún hardware especial ni una configuración complicada, por lo que suena más fácil que tratar de hacer un paquete para oler sus dispositivos. (Gizmodo, que dio un vistazo temprano a la herramienta, la describe como “increíblemente fácil de instalar y usar”.)

Una arruga: la aplicación web no funciona con Safari; requiere que Firefox o Google Chrome (o un navegador basado en Chromium) funcionen.

La principal advertencia es que el equipo de Princeton desea utilizar los datos recopilados para alimentar la investigación de IoT, por lo que los usuarios de la herramienta contribuirán a los esfuerzos para estudiar dispositivos domésticos inteligentes.

El título de su proyecto de investigación es Identificación de los riesgos de privacidad, seguridad y rendimiento de los dispositivos de IoT del consumidor. Los investigadores principales enumerados son el profesor Nick Feamster y el estudiante de doctorado Danny Yuxing Huang en el departamento de Ciencias de la Computación de la universidad.

El equipo de Princeton dice que tiene la intención de estudiar los riesgos de privacidad y seguridad y los riesgos de rendimiento de red de los dispositivos IoT. Pero también señalan que pueden compartir el conjunto de datos completo con otros investigadores que no pertenecen a Princeton después de un proceso de aprobación de ética de investigación estándar. Por lo tanto, los usuarios de IoT Inspector participarán en al menos un proyecto de investigación. (Aunque la herramienta también le permite eliminar los datos recopilados, por dispositivo o por cuenta).

“Con IoT Inspector, somos los primeros en la comunidad de investigación en producir un conjunto de datos anónimo y de código abierto del tráfico real de la red de IoT, donde se identifica la identidad de cada dispositivo”, escriben los investigadores. “Esperamos invitar a cualquier investigador académico a colaborar con nosotros, por ejemplo, para analizar los datos o mejorar la recopilación de datos, y avanzar en nuestro conocimiento sobre seguridad de IoT, privacidad y otros campos relacionados (por ejemplo, rendimiento de la red)”.

Han producido una extensa lista de preguntas frecuentes que cualquiera que esté pensando en ejecutar la herramienta debería leer definitivamente antes de involucrarse con un software diseñado explícitamente para espiar el tráfico de su red. (tl; dr, están utilizando la simulación de ARP para interceptar datos de tráfico, una técnica que advierten puede ralentizar su red, además del riesgo de que su software tenga errores).

El conjunto de datos que está siendo recolectado por la herramienta de análisis de tráfico es anónimo y los investigadores especifican que no están recopilando ninguna dirección IP o ubicación de orientación pública. Pero aún existen algunos riesgos de privacidad, como si tiene dispositivos domésticos inteligentes que ha nombrado con su nombre real. Así que, una vez más, lea las preguntas frecuentes con cuidado si desea participar.

Para cada dispositivo IoT en una red, la herramienta recopila múltiples puntos de datos y los envía de vuelta a los servidores de la Universidad de Princeton, incluidas las solicitudes y respuestas de DNS; direcciones IP y puertos de destino; hash direcciones MAC; estadísticas de tráfico agregadas; Apretones de manos del cliente TLS; y fabricantes de dispositivos.

La herramienta ha sido diseñada para no rastrear computadoras, tabletas y teléfonos inteligentes de manera predeterminada, dado el enfoque de estudio en los aparatos caseros inteligentes. Los usuarios también pueden excluir manualmente el seguimiento de dispositivos inteligentes individuales si pueden apagarlos durante la configuración o especificando su dirección MAC.

Se pueden rastrear hasta 50 dispositivos inteligentes en la red donde se ejecuta IoT Inspector. Cualquier persona con más de 50 dispositivos debe comunicarse con los investigadores para solicitar un aumento a ese límite.

El equipo del proyecto ha producido un video que muestra cómo instalar la aplicación en Mac:

Source link