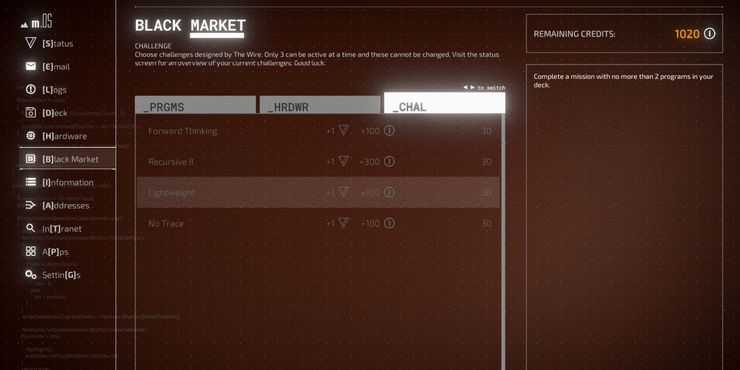

Un simulador de hackeo narrativo, de LuGus Studios Protocolo de medianoche coloca al jugador en el asiento del conductor y lo equipa con una variedad personalizable de programas y hardware. Ganar sombreros negros, grises o blancos, o gastar créditos robados con dificultad son los medios a través de los cuales los jugadores adquirirán y comprarán nuevas herramientas para colocar en su mazo. Los créditos son un recurso limitado, y decidir cuál es el más óptimo para comprar y cuál llevar a cabo en una misión determinada es parte de la estrategia del juego.

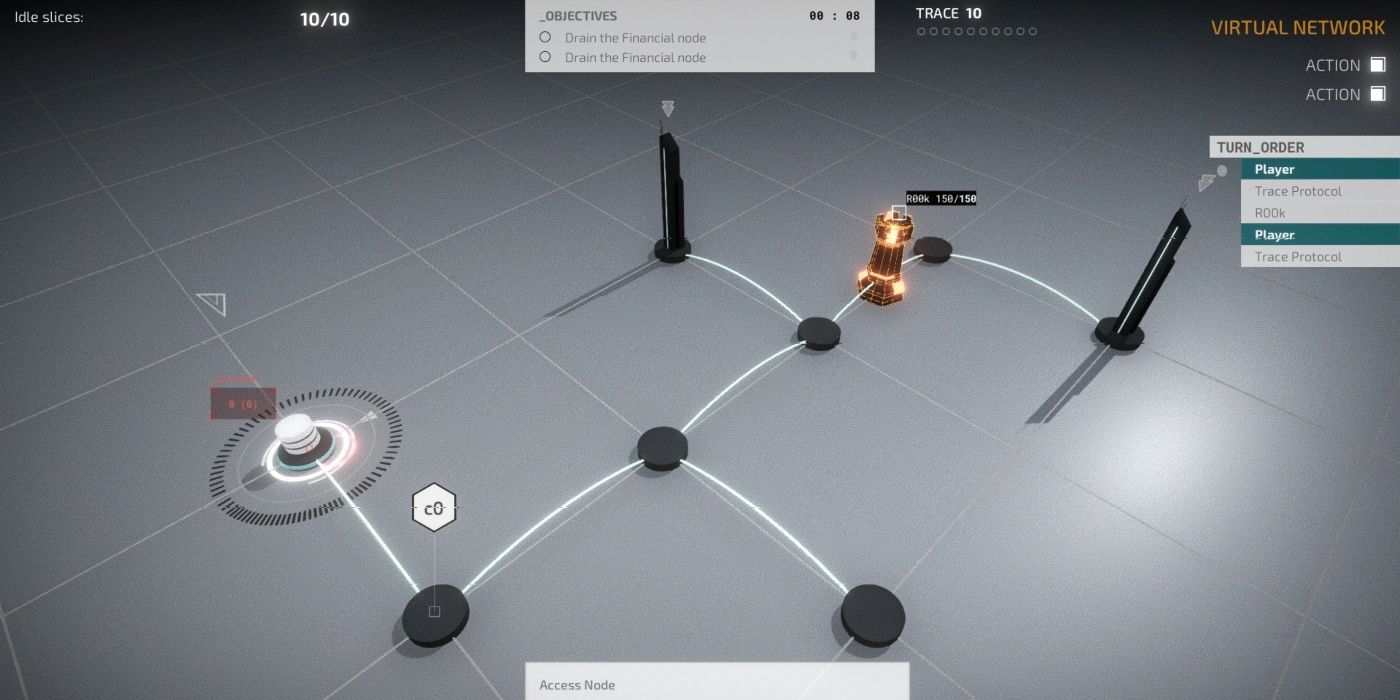

Desarrollado por LuGus Studios y publicado por Iceberg Interactive, Protocolo de medianoche El diseño es un juego de rol por turnos. Uno juega como un hacker, escribiendo comandos para eliminar el ICE peligroso, ocultarse de la creciente barra de seguimiento o amenazar con publicar fotos comprometedoras para chantajear a un esposo desesperado. Estos Efecto masivoLas decisiones de estilo de vida o muerte determinarán la moralidad y la alineación de Data, el personaje del jugador, y darán como resultado no solo finales diferentes, sino también qué tipos de programas o hardware estarán disponibles para ella.

Estas opciones se presentan en la mayoría de las misiones y misiones secundarias a lo largo del juego, y tienen un impacto directo en el tipo de estilo de piratería por el que opta Data. En un momento, existe literalmente una opción para arrestar a un NPC y vaciar las cuentas bancarias de su personaje o dejar intacta la matrícula universitaria de sus hijos y, en cambio, redirigirlos de regreso a un lugar seguro. Emprender más misiones secundarias criminales u operar en el chantaje de una rama oscura del gobierno resultará en puntos Black Hat y pondrá a disposición interruptores más agresivos.

Tener éxito en Midnight Protocol se trata de construir el mejor mazo

Acelerar las investigaciones policiales, reiniciar los satélites fuera de línea o piratear los datapads y las computadoras para aliviar a los objetivos del chantaje en Protocolo de medianoche en cambio, obtiene puntos White Hat. Alcanzar nuevos niveles de reputación White Hat significa más capacidades defensivas, como programas ocultos mejorados o hardware para extender la barra de seguimiento. La reputación de Gray Hat se obtiene sin elecciones morales y simplemente representa que Data se está convirtiendo en un hacker más capaz y renombrado.

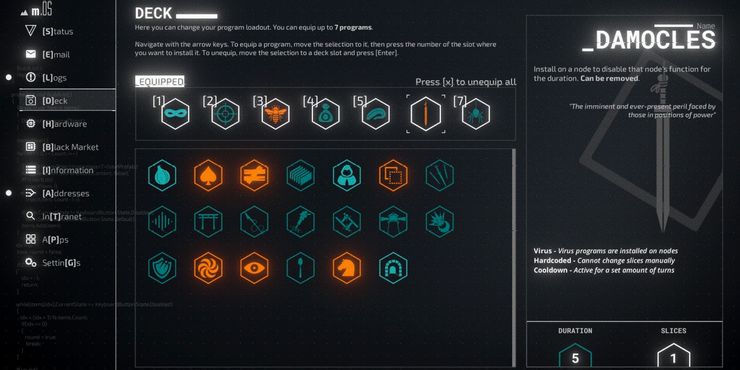

La permutación de programas elegida por Data para asumir una misión se conoce como su ‘plataforma’. Descifrar una caja fuerte digital o extraer datos clasificados requiere una planificación cuidadosa e incluso podría ser imposible sin equipar los programas adecuados antes de una misión. Siempre es una opción inteligente verificar los requisitos y los obstáculos esperados para una misión antes de embarcarse en ella.

Si hay nodos de cifrado presentes en Protocolo de medianoche, el programa Spoon será de gran ayuda, incluso si no suele ser uno de los mejores programas disponibles. También hay una estrategia para resolver el misterio del juego al incorporar programas específicos como Trojan. La instalación lenta del troyano, la gran pérdida de recursos y el escaso aumento del 10 % lo hacen menos efectivo que algunos de los programas posteriores del juego, pero aun así se recomienda llevarlo en ciertas misiones por razones de la trama.

Hay varios programas que, sin importar la misión, con frecuencia terminarán en el mazo de Data. Uno de esos programas es Mask, desbloqueado a través de la reputación de White Hat. Este programa sigiloso cuesta cuatro rebanadas considerables, pero otorga a los datos una protección del 90% cada turno contra el rastreo. Esto es especialmente útil al principio del juego. Sin embargo, la desventaja de Máscara es que se elimina automáticamente cada vez que el jugador pasa sus dos turnos moviéndose.

Las mejores construcciones de mazo de Midnight Protocol pueden ser en ángulo o bien redondeadas

Cada programa en Protocolo de medianoche tiene sus pros y sus contras, y ahí es donde entra en juego la optimización de un mazo. Por ejemplo, dado que Máscara desalienta el movimiento, no funciona bien con Echo, un programa de ruptura que solo inflige daño cuando el jugador cambia a un nuevo nodo. Esto fomenta el cambio de cargas, como en el metajuego, zona de guerra. Hive, ya que el ritmo más lento de la misión significa que Data puede pasar esa acción de turno plantando el interruptor en nuevos nodos vacantes. Esto aumenta el poder de Hive cada vez, y en redes más grandes, es posible perforar incluso ICE de nivel superior en solo un par de turnos.

Más adelante en el juego, los programas más avanzados estarán disponibles para su compra. Los interruptores se vuelven más destructivos y más específicos para el respectivo ICE. Los virus y los programas de soporte ofrecen habilidades únicas más poderosas, pero requerirán más cortes para iniciarse. Esto permite a los jugadores crear un mazo más completo en el que los programas cubran las debilidades de los demás o, en cambio, tener un mazo en ángulo en el que se apilan los rasgos ventajosos.

Esta última opción podría significar un enfoque rápido y ruidoso de fuerza bruta en protocolo de medianoche, como los ataques DDOS que derribaron mundo de warcraft servidores en 2021. Esta estrategia es válida, pero deja a los datos más vulnerables al rastreo, o podría significar un enfoque más seguro, lento y metódico. Cuando se trata de ICE más resistente, una barra de rastreo más pequeña o un SysOp agresivo, esto puede ser igual de arriesgado. Si un firewall está bloqueando el progreso, a veces es mejor atravesarlo y sufrir las consecuencias del rastro en lugar de ser un presa fácil para un SysOp.

Un ejemplo de un mazo redondeado podría incluir Cloak, Trojan y Echo. El 75% de protección contra rastros de Cloak no es tan confiable como el 90% de Mask, pero no tiene penalizaciones de movimiento. Eso significa que Echo puede disparar dos veces por turno sin inconvenientes. Echo es uno de los interruptores más débiles, sin embargo, y ahí es cuando entra Trojan. Por lo general, una opción más irracional, Trojan se convierte en un beneficio al aumentar tanto Echo como Cloak en un 10%. Esto aumenta el daño por golpe de Echo y aumenta la protección de Cloak hasta un máximo del 85%.

Cómo construir los mejores mazos de Midnight Protocol

Una cubierta más angulada en Protocolo de medianoche, por el contrario, se centraría en el apilamiento de interruptores y el movimiento rápido. King, Ace y Jackhammer pueden hacer el trabajo rápidamente, pero ruidosamente y, al final, requieren tantos cortes como la construcción anterior del mazo. En este ejemplo, King es un ataque de área de efecto que solo se activa cuando se elimina un programa. Ace lo hace para que la eliminación de programas no tenga una acción de turno. Finalmente, Jackhammer es un interruptor fuerte, pero ruidoso, que inflige un daño especialmente alto a la pared ICE.

Eliminar Jackhammer hará que King ataque, pero dado que Ace está habilitado, no costará una acción de turno. Puedes pasar esa acción liberada de turno reiniciando Jackhammer, atacando efectivamente al mismo ICE varias veces en un solo turno. Sin embargo, para los ladrones eficientes, la compilación casi siempre debe incluir Buffer.

Buffer ignora un intento de rastreo por cada porción que está desocupada actualmente. Esto se puede usar para mitigar la cantidad de seguimiento pasivo acumulado cuando se escucha alto. También se puede usar como un programa de sigilo improvisado como Máscara o Capa, con un 100 % de precisión y sin penalización de movimiento. Sin embargo, hay un problema con Buffer: una vez que se agota el tiempo del programa, hay un período de enfriamiento que ocupa tantos cortes durante tantos turnos como Buffer estuvo activado.

Un bien Protocolo de medianoche cubierta también debe tener algún medio de exploración. Activar un ICE nunca es agradable en un videojuego de piratería, especialmente cuando la barra de rastreo es corta o hay un SysOp en la red. Sniffer es la primera opción disponible y es una opción sólida en la mayoría de las misiones. Tener el hardware Echo S instalado puede resaltar qué conexiones albergan ICE, pero sin Sniffer no se pueden revelar ni tratar.

Los mejores mazos de protocolo de medianoche tienen programas variados

Spider, y luego Bandit, pueden reemplazar a Sniffer en Protocolo de medianoche. Dependiendo de los otros programas en el mazo, y qué tipo de hardware se seleccione, estas podrían ser mejores o peores opciones. Spider es útil ya que cuesta muy pocos cortes y detecta y revela ICE en cada turno. Sin embargo, cuando se trata de crear un sistema óptimo para el juego, debe tenerse en cuenta que los movimientos de Spider son aleatorios. Bandit puede resaltar ICE en múltiples conexiones a la vez, pero no proporciona ninguna forma de revelarlo. También cuesta una rebanada más que Sniffer, pero solo las ocupa durante un turno.

El hardware es el factor final a considerar al construir una plataforma, ya que los componentes correctos pueden fortalecer los interruptores, alargar la barra de seguimiento o incluso abrir más ranuras disponibles para la plataforma por completo. Esto ofrece nuevas opciones para las permutaciones de mazos de forma espectacular, lo que facilita combinaciones creativas y estrategias inteligentes.

Más espacios disponibles en Protocolo de medianoche también libera espacio para traer más programas específicos de la misión como Spoon, Leech o Troll Toll. La complejidad de Protocolo de medianoche El sistema RPG hace que el juego sea rejugable y desafiante, y fomenta múltiples soluciones para cada rompecabezas. Una vez que el jugador descubre qué combinaciones funcionan mejor juntas, todavía depende de él decidir el mejor enfoque para una misión determinada.

Protocolo de medianoche está disponible para PC, MacOS y Linux.