Muchas grandes empresasAl igual que Air Canada, Hollister y Expedia, están grabando cada toque y golpe que haces en sus aplicaciones de iPhone. En la mayoría de los casos ni siquiera te das cuenta. Y no necesitan pedir permiso.

Puede suponer que la mayoría de las aplicaciones recopilan datos sobre usted. Algunos incluso monetizan sus datos sin su conocimiento. Pero TechCrunch ha encontrado varias aplicaciones populares para el iPhone, de hoteleros, sitios de viajes, aerolíneas, operadores de telefonía celular, bancos y financieros, que no preguntan o aclaran, si es que lo saben, que saben exactamente cómo está usando sus aplicaciones. .

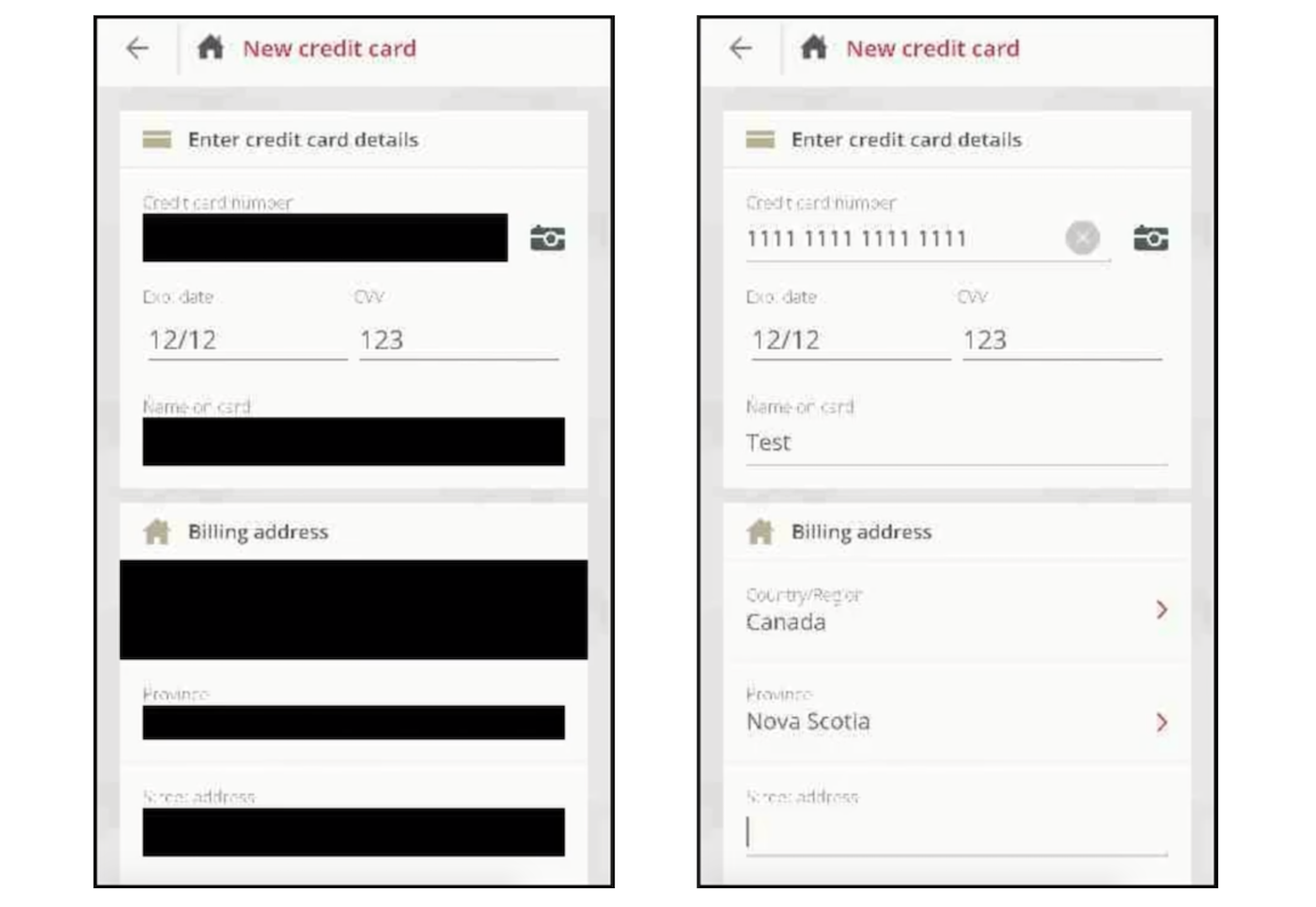

Peor aún, aunque estas aplicaciones están destinadas a enmascarar ciertos campos, algunos exponen datos confidenciales de manera inadvertida.

Aplicaciones como Abercrombie & Fitch, Hotels.com y Singapore Airlines también usan Glassbox, una empresa de análisis de experiencia del cliente, una de las pocas compañías que permite a los desarrolladores integrar tecnología de "reproducción de sesión" en sus aplicaciones. Estas repeticiones de sesión permiten a los desarrolladores de aplicaciones grabar la pantalla y reproducirlas para ver cómo interactúan sus usuarios con la aplicación para averiguar si algo no funcionó o si hubo un error. Cada pulsación, pulsación de botón y entrada de teclado se registra, se captura de forma efectiva, y se envía a los desarrolladores de aplicaciones.

O, como Glassbox dijo en un tweet reciente: "Imagina que tu sitio web o aplicación móvil pueda ver exactamente lo que hacen tus clientes en tiempo real y por qué lo hicieron".

El analista de aplicaciones, un experto móvil que escribe sobre sus análisis de aplicaciones populares en su blog del mismo nombre, recientemente descubrió que la aplicación para iPhone de Air Canada no ocultaba correctamente las repeticiones de la sesión cuando se enviaban, exponiendo los números de pasaportes y datos de tarjetas de crédito en cada sesión de repetición. . Apenas unas semanas antes, Air Canada dijo que su aplicación tenía una violación de datos, exponiendo 20,000 perfiles.

"Esto les permite a los empleados de Air Canada, y a cualquier otra persona capaz de acceder a la base de datos de captura de pantalla, ver información de la tarjeta de crédito y la contraseña sin cifrar", dijo a TechCrunch.

En el caso de la aplicación de Air Canada, aunque los campos están enmascarados, la máscara no siempre se mantuvo (Imagen: The App Analyst / suministrada)

Le pedimos a The App Analyst que examinara una muestra de aplicaciones que Glassbox había incluido en su sitio web como clientes. Utilizando Charles Proxy, una herramienta de hombre en el medio utilizada para interceptar los datos enviados desde la aplicación, el investigador podría examinar qué datos estaban saliendo del dispositivo.

No todas las aplicaciones filtraban datos enmascarados; ninguna de las aplicaciones que examinamos dijo que estaban grabando la pantalla de un usuario, y mucho menos enviándolas a cada compañía o directamente a la nube de Glassbox.

Eso podría ser un problema si alguno de los clientes de Glassbox no está ocultando los datos correctamente, dijo en un correo electrónico. "Dado que estos datos a menudo se envían de vuelta a los servidores de Glassbox, no me sorprendería si ya hubieran tenido instancias de que capturaron información bancaria y contraseñas confidenciales", dijo.

El analista de aplicaciones dijo que mientras Hollister y Abercrombie & Fitch enviaban sus repeticiones de sesión a Glassbox, otros como Expedia y Hotels.com optaron por capturar y enviar datos de repetición de sesión a un servidor en su propio dominio. Dijo que los datos estaban "en su mayoría confusos", pero en algunos casos vio direcciones de correo electrónico y códigos postales. El investigador dijo que Singapore Airlines también recopiló datos de repetición de sesión, pero los envió a la nube de Glassbox.

Sin analizar los datos de cada aplicación, es imposible saber si una aplicación está grabando las pantallas de un usuario de cómo la está utilizando. Ni siquiera lo encontramos en la letra pequeña de sus políticas de privacidad.

Las aplicaciones que se envían a la App Store de Apple deben tener una política de privacidad, pero ninguna de las aplicaciones que revisamos deja claro en sus políticas que registran la pantalla de un usuario. Glassbox no requiere ningún permiso especial de Apple o del usuario, por lo que no hay forma de que un usuario lo sepa.

La política de Expedia no menciona la grabación de su pantalla, ni la política de Hotels.com. Y en el caso de Air Canada, no pudimos detectar una sola línea en sus términos y condiciones de iOS o en su política de privacidad que sugiere que la aplicación de iPhone envía datos de pantalla a la aerolínea. Y en la política de privacidad de Singapore Airlines, tampoco hay ninguna mención.

Pedimos a todas las compañías que nos indicaran exactamente en qué parte de sus políticas de privacidad permite que cada aplicación capture lo que un usuario hace en su teléfono.

Solo Abercombie respondió, confirmando que Glassbox "ayuda a respaldar una experiencia de compra perfecta, lo que nos permite identificar y abordar cualquier problema que los clientes puedan encontrar en su experiencia digital". El portavoz que señala la política de privacidad de Abercrombie no menciona las repeticiones de la sesión, ni su hermana -La política de marca Hollister.

"Creo que los usuarios deberían tener un papel activo en la forma en que comparten sus datos, y el primer paso para esto es que las empresas compartan de manera directa cómo recopilan los datos de sus usuarios y con quién los comparten", dijo The App Analyst.

Cuando se le preguntó, Glassbox dijo que no obliga a sus clientes a mencionar su uso en su política de privacidad.

"Glassbox tiene una capacidad única para reconstruir la vista de la aplicación móvil en un formato visual, que es otra vista de los análisis. Glassbox SDK puede interactuar solo con la aplicación nativa de nuestros clientes y, técnicamente, no puede romper el límite de la aplicación", dijo el portavoz. como cuando el teclado del sistema cubre parte de la aplicación nativa, "Glassbox no tiene acceso a ella", dijo el portavoz.

Glassbox es uno de los muchos servicios de reproducción de sesiones en el mercado. Appsee comercializa activamente su tecnología de "grabación de usuario" que permite a los desarrolladores "ver su aplicación a través de los ojos de su usuario", mientras que UXCam dice que le permite a los desarrolladores "ver grabaciones de las sesiones de sus usuarios, incluidos todos sus gestos y eventos desencadenados". radar hasta que Mixpanel provocó la ira por la recolección errónea de contraseñas después de que fallara el enmascaramiento de las salvaguardas.

No es una industria que probablemente desaparezca pronto: las empresas confían en este tipo de datos de repetición de sesión para comprender por qué se rompen las cosas, lo que puede ser costoso en situaciones de altos ingresos.

Pero por el hecho de que los desarrolladores de aplicaciones no lo publican, solo demuestra lo espeluznante que ellos mismos saben.

¿Tienes un consejo? Puede enviar sugerencias de forma segura a través de Signal y WhatsApp al +1 646-755–8849. También puede enviar un correo electrónico de PGP con la huella dactilar: 4D0E 92F2 E36A EC51 DAAE 5D97 CB8C 15FA EB6C EEA5.

Source link