Un laboratorio de desarrollo utilizado por los ingenieros de Samsung estaba filtrando el código fuente altamente sensible, las credenciales y las claves secretas para varios proyectos internos, incluyendo sus SmartThings plataforma, un investigador de seguridad encontró.

El gigante de la electrónica dejó docenas de proyectos de codificación interna en un GitLab instancia alojada en un dominio de propiedad de Samsung, Vandev Lab. La instancia, utilizada por el personal para compartir y contribuir con el código de varias aplicaciones, servicios y proyectos de Samsung, fue la difusión de datos porque los proyectos se configuraron como "públicos" y no se protegieron adecuadamente con una contraseña, lo que permite a cualquier persona mirar dentro de cada proyecto. , y descargar el código fuente.

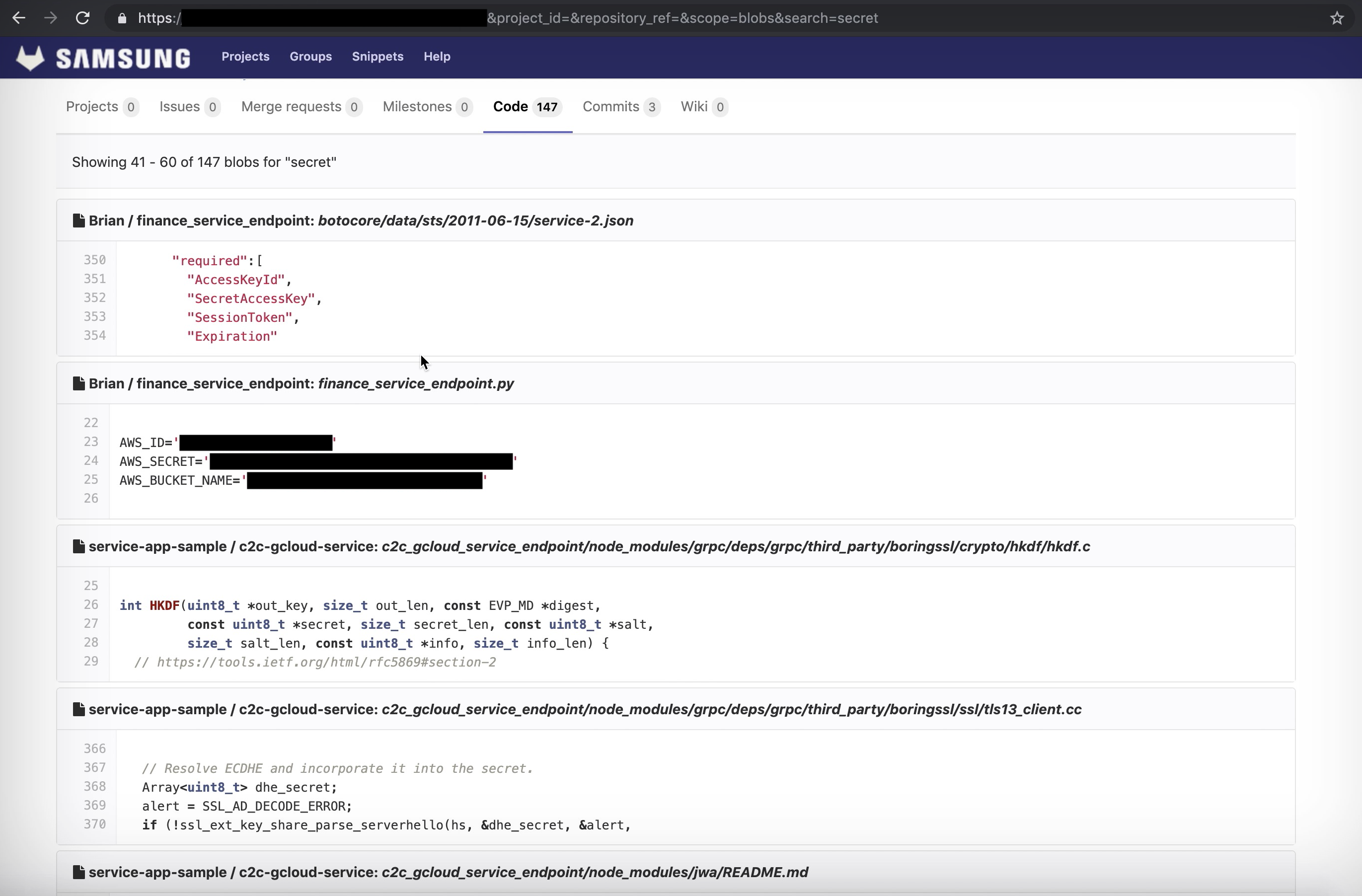

Mossab Hussein, un investigador de seguridad de la firma de ciberseguridad con sede en Dubai SpiderSilk que descubrió los archivos expuestos, dijo que un proyecto contenía credenciales que permitían el acceso a toda la cuenta de AWS que se estaba utilizando, incluidos más de cien cubos de almacenamiento S3 que contenían registros y datos analíticos.

Dijo que muchas de las carpetas contenían registros y datos analíticos para los servicios SmartThings y Bixby de Samsung, pero también los tokens GitLab privados expuestos de varios empleados almacenados en texto sin formato, lo que le permitió obtener acceso adicional de 42 proyectos públicos a 135 proyectos, incluyendo muchos proyectos privados.

Samsung le dijo que algunos de los archivos estaban para pruebas, pero Hussein desafió la afirmación y dijo que el código fuente encontrado en el repositorio de GitLab contenía el mismo código que el de Android. Aplicación, publicada en Google Play el 10 de abril.

La aplicación, que se ha actualizado desde entonces, tiene más de 100 millones de instalaciones hasta la fecha.

"Tenía el token privado de un usuario que tenía acceso completo a todos los 135 proyectos en ese GitLab", dijo, lo que podría haberle permitido realizar cambios de código usando la propia cuenta del empleado.

Hussein compartió varias capturas de pantalla y un video de sus hallazgos para que TechCrunch los examine y verifique.

La instancia de GitLab expuesta también contenía certificados privados para las aplicaciones de iOS y Android SmartThings de Samsung.

Hussein también encontró varios documentos internos y presentaciones de diapositivas entre los archivos expuestos.

"La verdadera amenaza radica en la posibilidad de que alguien adquiera este nivel de acceso al código fuente de la aplicación y lo inyecte con código malicioso sin que la compañía lo sepa", dijo.

A través de llaves y tokens privados expuestos, Hussein documentó una gran cantidad de acceso que, de haber sido obtenido por un actor malicioso, podría haber sido "desastroso", dijo.

Una captura de pantalla de las credenciales de AWS expuestas, que permite acceder a grupos con tokens privados de GitLab. (Imagen: suministrada).

Hussein, un hacker de sombrero blanco y descubridor de violación de datos, informó los hallazgos a Samsung el 10 de abril. En los días siguientes, Samsung comenzó a revocar las credenciales de AWS, pero no se sabe si las claves y certificados secretos restantes fueron revocados.

Samsung aún no ha cerrado el caso sobre el informe de vulnerabilidad de Hussein, casi un mes después de que reveló el problema por primera vez.

"Recientemente, un investigador de seguridad individual informó una vulnerabilidad a través de nuestro programa de recompensas de seguridad con respecto a una de nuestras plataformas de prueba", dijo el portavoz de Samsung, Zach Dugan, a TechCrunch cuando se lo contactó antes de la publicación. "Rápidamente revocamos todas las claves y certificados para la plataforma de prueba informada y aunque todavía no hemos encontrado evidencia de que se haya producido ningún acceso externo, actualmente estamos investigando esto más a fondo".

Hussein dijo que Samsung demoró hasta el 30 de abril para revocar las claves privadas de GitLab. Samsung también se negó a responder preguntas específicas que teníamos y no proporcionó pruebas de que el entorno de desarrollo de Samsung fuera para las pruebas.

Hussein no es ajeno a reportar vulnerabilidades de seguridad. Recientemente, reveló una base de datos de back-end vulnerable en Blind, una red social anónima popular entre los empleados de Silicon Valley, y encontró un servidor que filtra una lista de contraseñas de usuario para el gigante científico de revistas Elsevier.

La pérdida de datos de Samsung, dijo, fue su mayor descubrimiento hasta la fecha.

"No he visto a una compañía tan grande manejar su infraestructura usando prácticas extrañas como esa", dijo.

Lee mas: