Intel no está teniendo un año tan bueno hasta ahora frente a una gran cantidad de información sobre fallas de seguridad en su hardware, y puede agregar otro informe nuevo de The Wall Street Journal hoy, que sugiere que Intel no notificó de inmediato al gobierno de EE. UU. sobre los problemas.a esa lista.

The Journal informa que Intel notificó a algunos de sus clientes sobre las fallas de seguridad en sus procesadores, denominados Spectre y Meltdown, pero omitió al gobierno de EE. UU. como parte de eso. Algunas de las empresas a las que Intel notificó incluían empresas tecnológicas chinas, aunque el informe sugiere que no hay pruebas de que se haya hecho un uso indebido de la información. Un portavoz de Intel le dijo a The Journal que la compañía no pudo decirles a todos lo que planeaba porque la noticia se hizo pública antes de lo esperado.

La última parte de eso probablemente va a doler un poco más porque parecería que Intel le iba a dar al gobierno de EE. UU. poco tiempo antes de la divulgación de la falla, como el editor de seguridad Zach Whittaker señala en Twitter:

Esta es una mierda de grado A. Varias personas me dijeron que la divulgación planificada de Meltdown/Spectre estaba programada para el 9 de enero, pero se reveló el 3 de enero después de que salió un PoC. Según WSJ, Intel le iba a decir al gobierno de EE. UU. ¡¿Solo una semana antes de la divulgación?! ¡Se sabía desde junio! https://t.co/DLusu37zoL pic.twitter.com/3s9COTub0C

—Zack Whittaker (@zackwhittaker) 28 de enero de 2018

“El equipo de Google Project Zero y los proveedores afectados, incluido Intel, siguieron las mejores prácticas de divulgación responsable y coordinada”, dijo un portavoz de Intel. “La práctica estándar y bien establecida sobre la divulgación inicial es trabajar con los participantes de la industria para desarrollar soluciones e implementar correcciones antes de la publicación. En este caso, la noticia del exploit se informó antes de la fecha de divulgación pública prevista por la coalición de la industria, momento en el que Intel se comprometió de inmediato con el gobierno de EE. UU. y otros”.

Intel tuvo que luchar para responder a la noticia, que salió casi una semana antes de lo esperado. Las empresas pueden notificar a algunos de los principales clientes y partes de las fallas antes de que se divulguen públicamente para que las correcciones y los parches puedan salir y contener la mayor cantidad posible de consecuencias. Las fallas de Meltdown y Spectre fueron particularmente peligrosas porque, en teoría, pueden afectar a casi todos y el resultado final es un esfuerzo de limpieza masivo para asegurarse de que todo se repare.

Pero debido a la escala del problema y la posición muy precaria de Intel de tener que garantizar el impacto más limitado posible para sus clientes, es una situación muy complicada averiguar a quién informar y cuándo para garantizar que todo se resuelva sin la información. generalizado y una fuente de riesgo adicional para esos clientes. Intel informó sus ganancias del cuarto trimestre la semana pasada, después de lo cual las acciones subieron casi un 10% a pesar de que las noticias sobre Meltdown y Spectre continúan llegando.

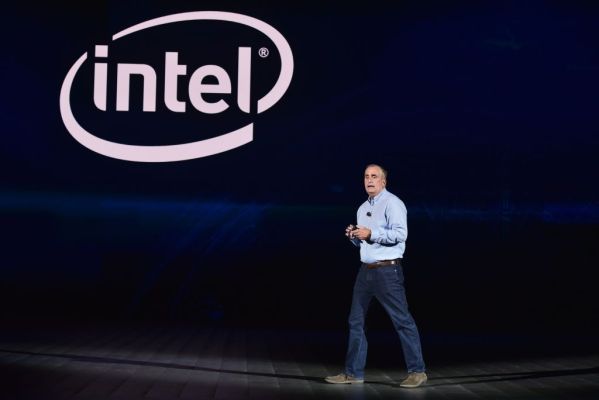

“Aunque hemos progresado, estoy muy consciente de que tenemos más por hacer”, dijo el CEO de Intel, Brian Krzanich, en la llamada para discutir los resultados del cuarto trimestre. “Nos hemos comprometido a ser transparentes, mantener a nuestros clientes y propietarios informados de nuestro progreso y, a través de nuestras acciones, generar confianza. La seguridad es una prioridad principal para Intel, fundamental para nuestros productos, y es fundamental para el éxito de nuestra estrategia centrada en los datos. Nuestro enfoque a corto plazo es brindar mitigaciones de alta calidad para proteger la infraestructura de nuestros clientes en estos exploits. Estamos trabajando para incorporar cambios basados en silicio a productos futuros que abordarán directamente las amenazas de Spectre y Meltdown en el hardware, y esos productos comenzarán a aparecer a finales de este año. Sin embargo, estas circunstancias son muy dinámicas y actualizamos nuestros factores de riesgo para reflejar tanto la naturaleza evolutiva de estas amenazas y mitigaciones específicas como los desafíos de seguridad en general”.