El Android de Google, que ahora tiene 10 años, no ha sido ajeno a los problemas de seguridad a lo largo de los años. Pero con el sistema operativo móvil ahora instalado en más de 2 mil millones de dispositivos en todo el mundo, Google ha estado tomando un control cada vez más firme para tratar de controlar el problema. Ahora, la compañía ha publicado su extensa actualización anual para hacer un balance de lo bien que está yendo.

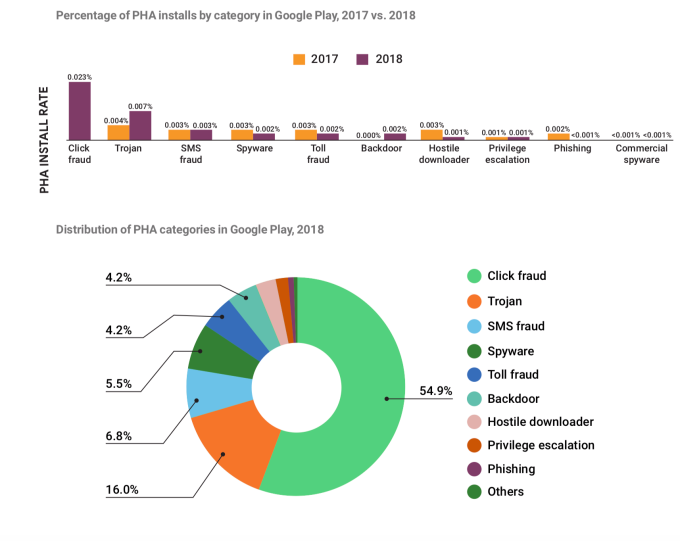

Es una pendiente resbaladiza, sin duda, con el número de aplicaciones y los intentos emprendedores de explotar maliciosamente a los dos en crecimiento. En otras palabras, el 0.04 por ciento de todas las descargas de Google Play se clasificaron como aplicaciones potencialmente dañinas (PHA) por parte de Google, en comparación con el 0.02 por ciento en 2017, un aumento en parte porque Google está aumentando las categorías que identifica y está rastreando.

Pero Google dijo que las nuevas políticas, como las API más sólidas para la privacidad, junto con una implementación más amplia de Google Play Protect, su escáner de malware incorporado que viene con versiones no tildadas de Android, han contribuido a que la compañía en general haga mella en el problema .

Un área que Google destacó en el informe de este año fue el impacto que tiene en la protección de dispositivos y usuarios cuando descargan y usan aplicaciones desde fuera de la tienda Google Play.

Como esta es un área más nueva que está abordando con mayor enfoque, hay más ganancias cuantificables que se pueden obtener y transmitir. No proporcionó una cifra específica sobre la cantidad de PHA que bloqueó de la tienda Google Play en 2018 (tenga en cuenta que en 2017 sí reveló esto: era de 700,000). Pero en 2018, observó que "Google Play Protect previno 1.6 billones de intentos de instalación de PHA desde fuera de Google Play".

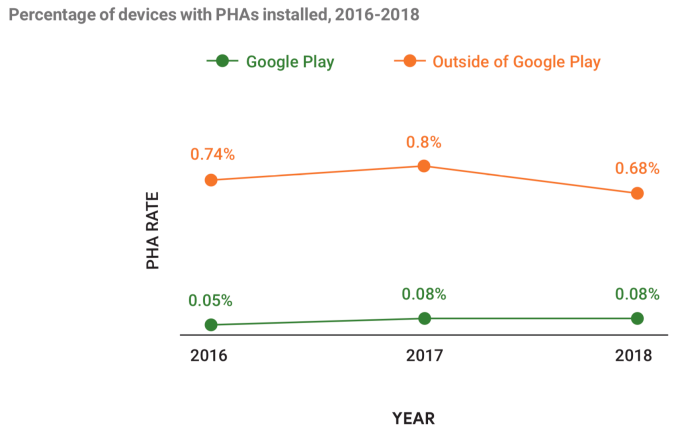

En particular, cuando se trata de aplicaciones en la tienda de Google Play, en dispositivos que ejecutan versiones de Android no bloqueadas, la mella parece ser principalmente mantener a raya el problema de las aplicaciones potencialmente dañinas, mientras que el impacto en las aplicaciones que se descargan no a través de Google Play ha Ha sido más pronunciado.

Google observó que en 2018, aproximadamente el 0.08 por ciento de los dispositivos que usaban Google Play exclusivamente para descargar aplicaciones se vieron afectados por las PHA. Sin embargo, esa cifra es en realidad la misma que el año anterior y, en realidad, un poco más alta que la del año anterior.

En contraste, el impacto en aquellos descargados fuera de Google Play ha sido más dramático, aunque el problema es claramente mayor. El número detectado en 2018 se mantuvo en un 0,68 por ciento, un 15 por ciento menos que en un 0,8 por ciento hace un año (que a su vez también aumentó en 2016).

Las posibilidades de instalar aplicaciones maliciosas, mientras tanto, mejoran si tienes el sistema Google Play Protect funcionando. Alrededor del 0.45 por ciento de los dispositivos Android que lo utilizan, instalaron PHA, en comparación con el 0.56 por ciento en 2017.

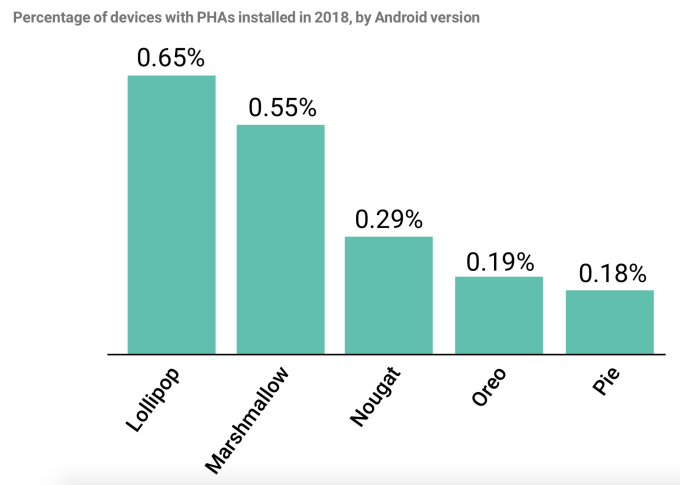

También parece que esta tendencia se debe en parte a mejoras generales a lo largo del tiempo en todo el ecosistema de Android, con versiones posteriores del sistema operativo que muestran mejores tasas de instalación de PHA. Notablemente, sin embargo, la reducción entre Oreo y Pie fue de solo un punto porcentual de 0.01. Es cada vez más difícil abordar el problema después de reducciones más drásticas en años anteriores.

En términos de las categorías que están cubiertas por las PHA en este momento, el fraude de clics es, con mucho, la categoría más alta en términos de tasas de instalación y distribución. En particular, 2018 fue el primer año en que Google comenzó a rastrear el fraude de clics como una aplicación potencialmente dañina: en el pasado se había clasificado como una violación de la política. Este es un ejemplo de cómo busca cubrir más superficies en busca de posibles vulnerabilidades, pero también es una sorpresa ver que antes no formaba parte de la mezcla, considerando lo enorme que es. En parte, como resultado de que ahora detecte y bloquee la recategroización post-fraude de clics, Google señaló que "espera[s] haga clic en el fraude para seguir siendo un vector de fraude rentable, pero a una escala menor que en 2018 ".

Google notó que las dos familias de fraude de clics más grandes fueron FlashingPuma y CardinalFall, y que los principales países objetivo para los intentos de fraude de clics fueron los EE. UU., Brasil y México (EE. UU. Y Brasil son dos de los mercados más grandes de Android para Google).

Si bien hay aplicaciones de fraude con un clic directo, Google señala que la mayoría están diseñadas en torno a otros servicios, a menudo algo que un consumidor puede usar a diario: la mayoría de las aplicaciones de linternas, música y juegos. En estos, “un SDK integrado está ejecutando el fraude de clics en segundo plano, a menudo sin el conocimiento de los propios desarrolladores de aplicaciones. "De esta manera, la distribución del código de fraude de clics es fácilmente escalable y facilita que los desarrolladores de SDK de fraude de clics estén presentes en las aplicaciones de cientos o incluso miles de desarrolladores", señala Google en su informe.

Pero incluso a medida que Google se vuelve más sofisticado y estricto en la forma en que maneja a los jugadores de terceros en su ecosistema, el problema continúa transformándose y encontrando nuevas áreas para explotar.

La semana pasada, se publicó un informe que destacaba cómo las aplicaciones preinstaladas (las aplicaciones que no son de Google que vienen en su dispositivo ya sea completamente instaladas o como un enlace a una instalación) proporcionaban enlaces a vastos ecosistemas de servicios que recopilan datos de los usuarios. y fueron difíciles de remover para cualquiera que no sea el más avanzado técnicamente.

Semanas antes de eso, se identificó otro tramo de 200 aplicaciones que se deslizó por debajo del radar lleno de adware (además de otras 85 aplicaciones también cargadas con adware que millones de personas descargaron meses antes). El software publicitario no es el único 'software que se ha encontrado en las aplicaciones de Google: en noviembre del año pasado se reveló que medio millón de personas también descargaron aplicaciones de Google Play que contenían malware.

Y solo hace dos meses, Google finalmente comenzó a tomar medidas enérgicas y retiró aplicaciones que usaban permisos heredados para acceder a los registros de llamadas y mensajes SMS de los usuarios. (Esos permisos se han reemplazado por API más centradas en la privacidad, pero el hecho es que esos permisos solían existir y que Google no había dejado de permitir que las aplicaciones los usaran hasta hace poco).

Si bien se ha hecho mucho de la naturaleza de código abierto de Android como una de las razones por las que se utiliza de forma incorrecta, otra es el hecho de que muchas aplicaciones se desarrollan con componentes de código abierto, y estas pueden estar listas para su explotación. Un informe reciente, de hecho, encontró que no menos de una de cada cinco aplicaciones de Android tiene vulnerabilidades como resultado de ese uso de código abierto.

Si bien es engañoso pensar que Apple y iOS no son víctimas de tipos de vulnerabilidades similares, sí lo son, el hecho de que el ecosistema de Android sea simplemente mucho más grande y más abierto que la plataforma iOS estrechamente controlada, lo convierte en un objetivo especialmente interesante para actores maliciosos.

Es posible que todo esto no sea malicioso, por ejemplo, piratear información financiera o deshabilitar su dispositivo, pero la privacidad de la información y la seguridad de la información van de la mano. Tener un agarre en uno lleva a un mejor control del otro.

Source link