El error en Apple Safari se debe a una API de JavaScript llamada IndexedDB que puede permitir que los sitios web accedan al historial de búsqueda reciente de un usuario.

Un error en el manzana El navegador web Safari permite que los sitios web accedan al historial de navegación de los usuarios y otra información personal. Con las actualizaciones recientes para iOS, Apple ha estado solucionando muchos errores y vulnerabilidades. En noviembre de 2021, Apple lanzó iOS 15.1 con SharePlay y ProRes Video para los modelos iPhone 13 Pro. Sin embargo, se informó que contenía dos vulnerabilidades de día cero sin parchear, que se decía que se explotaban activamente. Además, se dijo que la versión pública de la actualización estaba cargada de errores, incluidos problemas de conectividad con AirPods Pro y Desbloquear con la función Apple Watch.

La reciente actualización de iOS 15.2.1 también contiene una solución a un error de HomeKit. Como se menciona en la sinopsis del error en el informe de Spiniolas, cambiar el nombre de un dispositivo HomeKit a una cadena que contiene muchos caracteres provocará la interrupción del dispositivo y lo dejará inutilizable. Sin embargo, dado que Apple solucionó el problema con su última actualización, se recomienda a los usuarios que actualicen a la versión más reciente de iOS.

FingerprintJS informa que Safari 15 en macOS y todos los navegadores en iOS y iPadOS 15 son vulnerables al error. La API de IndexedDB utilizada en estos navegadores web no se adhiere a la política del mismo origen que evita que los scripts o documentos de un origen accedan a la información de otras fuentes. Debido al error, cada vez que un sitio web interactúa con la base de datos local que almacena información sobre el usuario y su actividad de navegación, se crea una base de datos vacía con un nombre similar para todas las demás pestañas y ventanas activas durante la sesión. Accediendo a estos “bases de datos duplicadas de origen cruzadoUn dominio puede obtener la información que viola la privacidad de los usuarios. En palabras simples, el error permite que los sitios web accedan a la información de navegación de los usuarios y al historial relacionado con otros sitios web en el navegador web Apple Safari.

El error también puede revelar la ID de Google de los usuarios

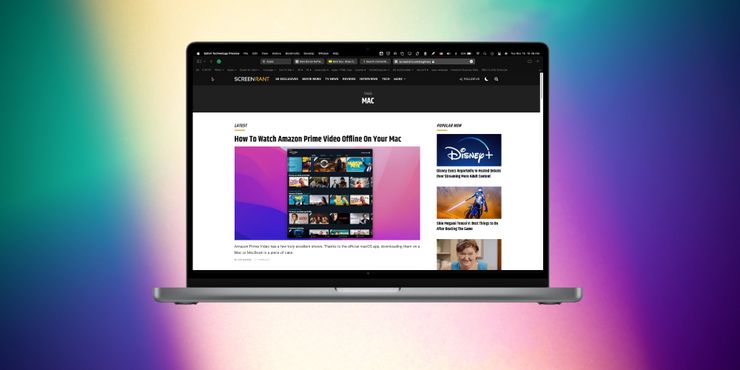

Aquellos que usan dispositivos Apple como un iPhone, iPad o MacBook pueden probar la demostración en vivo del error aquí. Esta demostración muestra la violación de la política del mismo origen de IndexedDB en el motor del navegador utilizado en Safari, WebKit. Al visitar la página de demostración desde un dispositivo macOS, se mostrará la cantidad de nombres de bases de datos (la cantidad de pestañas activas en una sesión de navegación) y una lista de sitios web del historial de navegación reciente de los usuarios. Desafortunadamente, eso no es todo. El error también permite que los sitios web nefastos accedan a la identificación de Google que puede estar vinculada al navegador, lo que puede revelar la identidad del usuario y otros detalles personales. Visitar la página de demostración desde una computadora portátil con Windows 10 o Windows 11 dice claramente “tu navegador no se ve afectado” y no muestra ningún sitio web u otros detalles.

En una investigación adicional, FingerprintJS encontró que más de 30 sitios web en los 1000 sitios web más visitados de Alexa accedieron a las bases de datos indexadas sin el consentimiento de los usuarios. Además, el modo privado de Safari 15 también parece verse afectado por el error. Además, no hay mucho que los usuarios puedan hacer para protegerse contra el error. Al actualizar su informe inicial, FingerprintJS también mencionó que los ingenieros de Apple comenzaron a trabajar en el error el domingo 16 de enero de 2022. Sin embargo, el error aún está presente en Safari 15 para macOS y todos los navegadores web en iOS y iPadOS 15, y continuar haciéndolo en ausencia de una solución publicada por manzana.

Fuente: FingerprintJS, fugas de Safari