Le pregunté a él, el director de tecnología de una firma de capital privado que administra cientos de miles de millones de dólares, acerca de su trabajo. Acerca de las personas que contrata, el éxito de Slack, trabajar con datos tan confidenciales. Al final de nuestra conversación, una admisión: "No he activado la autenticación de dos factores de Gmail", dijo. Esa es la función en la que inicia sesión en su cuenta de Gmail o Apple o Dropbox desde un nuevo dispositivo y tiene que ingresar un código que Google, Apple o Dropbox le envía a su teléfono. "Yo debería. Sé que debería. Es solo Ugh ".

De todas las personas, un CTO líder de la industria debe estar motivado para soportar los molestos problemas. Pero como todos los que hemos tenido que lidiar con su nombre de usuario y / o contraseña es incorrecta, se siente frustrado por lo inconveniente que puede ser usar estas herramientas de conveniencia. El tiempo desde que hablamos se ha llenado de titulares sobre violaciones de datos de Facebook y piratas informáticos que roban cuentas de Instagram y Snapchat de personas con nombres de usuario deseables, lo que generalmente resulta en más artículos de personas como yo que defienden gastar en una aplicación de administración de contraseñas o usar autenticación de dos factores. . Pero cuanto más yo también trato de practicar mi propio consejo, me doy cuenta de que esas son expectativas poco realistas. Así que relajemos esas expectativas, al menos hasta que lleguen las mejores soluciones.

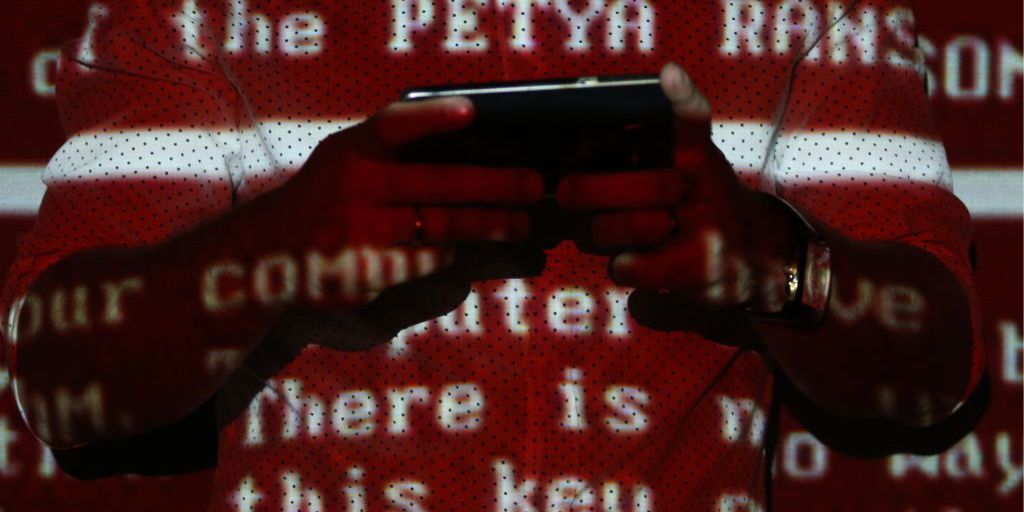

Primero, las malas noticias: las contraseñas no se van a ir. Los lectores de reconocimiento facial y de huellas dactilares hacen que la verificación sea más rápida y fácil, pero la biometría seguirá siendo un método abreviado para la base básica de los números y letras que utilizamos para convencer a las aplicaciones y dispositivos de que realmente eres tú. La autenticación de dos factores que mencionó el CTO agrega una capa de seguridad encima de un nombre y una contraseña. Sin embargo, recientemente, los delincuentes han estado utilizando técnicas para manipular los servicios de atención al cliente de los proveedores de servicios inalámbricos para secuestrar el número de teléfono de la víctima, obtener acceso a esos códigos y cargar más información. Esas violaciones de datos de titulares pueden dar a los delincuentes un número de seguro social o la dirección de la casa necesarios para engañar a la persona en el centro de llamadas del operador para que piense que la persona que llama es quien dice ser.

Y así, cada vez que una fuente me cuenta sobre una nueva técnica de piratería, escribiré una publicación sobre por qué no deberíamos divulgar nuestros números de teléfono. Entonces, me motivo brevemente para limpiar mi identidad web. Reviso mi aplicación 1Password, actualizo las cuentas en las que he usado la misma contraseña y elimino mi identidad en lugares que ya no utilizo, generalmente a través de un proceso de varios pasos que termina en un servicio de atención al cliente por correo electrónico. Es un lastre, y estoy lejos de terminar. Mi trabajo es hacer este tipo de experimentos, pero tener que cambiar y luego volver a ingresar, una nueva contraseña larga de Prime Video en mi TV, teléfono y computadora portátil es un dolor incluso cuando estoy en el reloj. ¿Y esperamos lo mismo de un civil conectado promedio para hacer esto después de un día completo en el trabajo? ¿Para todas las aplicaciones y dispositivos que hemos tenido que activar a lo largo de los años? Todas esas vulnerabilidades? Por favor.